Uns erreichen immer wieder Fragen, was man nach einer Infektion mit Ransomware (Erpressungstrojaner) tun sollte. Dass man einfach das letzte Backup einspielen sollte ist leicht gesagt, aber zu viele User haben leider kein Backup erstellt. Und neueste Ransomware-Varianten wie Emotet werden erst aktiv, wenn sich auch das Backup verschlüsseln lässt. Aus Expertensicht ist dann schnell gesagt: “Pech gehabt, selber Schuld”

Niemals Lösegeld zahlen!

Die Empfehlung den Kriminellen einfach das Lösegeld zu zahlen werden wir jedoch niemals geben. (Was auch die Empfehlung der Polizei oder dem BSI ist) Es gibt keine Garantie, tatsächlich von den Kriminellen einen Decryptor (Entschlüsselungs-Code) zu bekommen. Und wenn erstmal Zahlungsbereitschaft gezeigt wurde, sind weitere Forderungen seitens der Kriminellen nicht auszuschließen. Außerdem unterstützt man durch Zahlungen die Kriminellen – die mit dem Lösegeld womöglich neue Ransomware entwickeln.

Es tut uns auch immer wieder leid, wenn man Betroffenen mitteilen muss, dass es meist keine Möglichkeiten gibt, wieder Zugriff auf verschlüsselte persönliche Daten wie Fotos oder der Musik-oder Videosammlung zu bekommen. Dazu sind die Verschlüsselungsalgorithmen der Erpressungstrojaner zu stark.

Um vielleicht doch eines Tages an die verschlüsselten Daten zu kommen erfordert vor allem Geduld. Es gibt zahlreiche Beispiele in denen es Sicherheitsforschern erfolgreich gelang, den Verschlüsselungsalgorithmus einer Ransomware zu knacken. Aber auch dafür gibt es leider keine Garantie.

Geduld zahlt sich oft aus

Um sich diese Option und “letzte Hoffnung” offen zu halten, sollten Betroffene ihre verschlüsselten Festplatten aufheben bzw. sichern. Eine “normale” Datensicherung mit Bordmitteln ist nach solch einer Verschlüsselung jedoch selten möglich. Wer also diese Option in Erwägung zieht, kommt nicht darum herum, sich eine neue Festplatte anzuschaffen. Ein Festplattentausch ist bei den meisten Laptops, aber auch aktuellen Smartphones und Tablets möglich. Wer sich einen Festplattenwechsel selbst nicht zutraut, sollte dazu den “Computer-oder Handyfachmann” seines Vertrauens um Hilfe bitten.

No More Ransom als Anlaufstelle

Eine zentrale Anlaufstelle für die Opfer von Erpressungstrojanern ist NoMoreRansom.org. Dort lassen sich inzwischen über 100 Decryptor für alle möglichen Ransomware-Familien finden und kostenlos nutzen.

Hinter der Initiative stehen die National High Tech Crime Unit der niederländischen Polizei, Europols europäischem Cybercrime Center sowie die AV-Unternehmen Kaspersky Lab und McAfee. Aber auch Experten, Initiativen und weitere AV-Unternehmen auf der ganzen Welt unterstützen NoMoreRansom. Dies ist auch einer der Gründe, warum die Webseite inzwischen über 40 Sprachen angeboten wird.

Das Tool Crypto Sheriff hilft Opfern dabei zu bestimmen, welche Ransomware Ihr Gerät/System infiziert hat. Und gibt zugleich an, ob eine Entschlüsselungslösung verfügbar ist.

Verhalten nach einer Infektion:

- Zahlen Sie als Opfer eines Ransomware-Angriffs niemals Lösegeld an die Erpresser.

- Nehmen Sie mit den Kriminellen niemals persönlichen Kontakt auf.

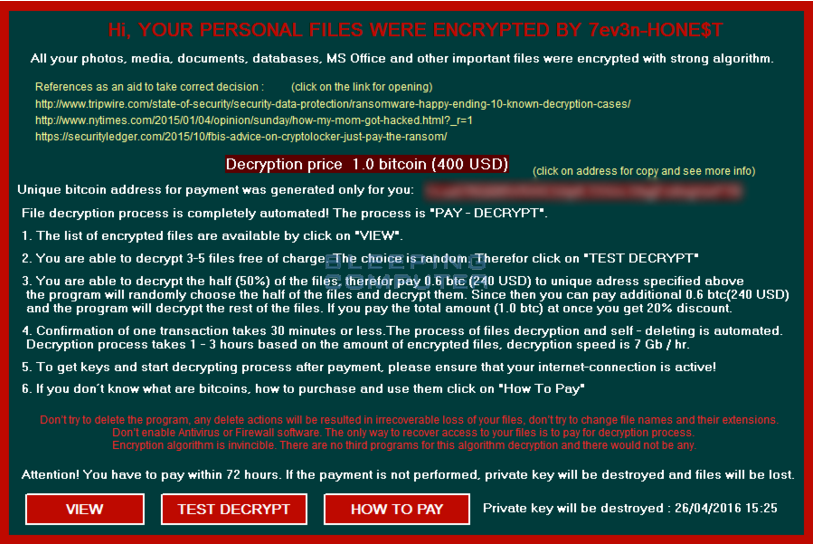

- Sichern Sie das Schreiben der Erpresser ab, z.B. per Foto, Screenshot oder Ausdruck aus und erstatten Sie Anzeige bei der Polizei, z.B. über die Online-Wachen der einzelnen Bundesländer.

- Legen Sie ein Backup der verschlüsselten Daten an. Falls eines Tages ein Decryptor bereitsteht, können Sie wieder auf die Daten zugreifen.

Ransomware-Infektionen vermeiden

- Doppelte Datensicherung, z.B. in der Cloud und auf einem physischen Datenträger wie einer externen Festplatte oder einem USB-Stick.

- Das Hauptbackup sollte mit einem Password gesichert auf einem externen Datenträger erstellt, und nur während des Backup-Vorgangs mit dem Computer verbunden sein. Bewahren Sie den physischen Datenträger getrennt von Internet auf.

- Nutzen Sie eine Antivirensoftware, auch auf ihrem Smartphone oder Tablet-Computer

- Halten Sie sämtliche Software auf Ihrem Computer aktuell. Dazu gehört das Betriebssystem, ebenso wie die Browser und dessen Plugins aber auch Applikation wie MS-Office.

- Deaktivieren Sie die Makros in ihren Office-Produkten und aktivieren Sie diese nur, wenn Sie sich sicher sind, dass die Daten von einem vertrauenswürdigen Absender stammt (und die Schritte 1-3 beachtet wurden)