Nach Erscheinen des November Rollout aus Redmond, ruft Microsoft seine Anwender zum zeitnahen Update der Systeme auf. Experten raten zur Vorsicht, denn Kriminelle springen auf solche Aktionen auf und versuchen über gefälschte Anwendungen den Anwender in ihre Falle zu locken.

Nach Erscheinen des November Rollout aus Redmond, ruft Microsoft seine Anwender zum zeitnahen Update der Systeme auf. Experten raten zur Vorsicht, denn Kriminelle springen auf solche Aktionen auf und versuchen über gefälschte Anwendungen den Anwender in ihre Falle zu locken.

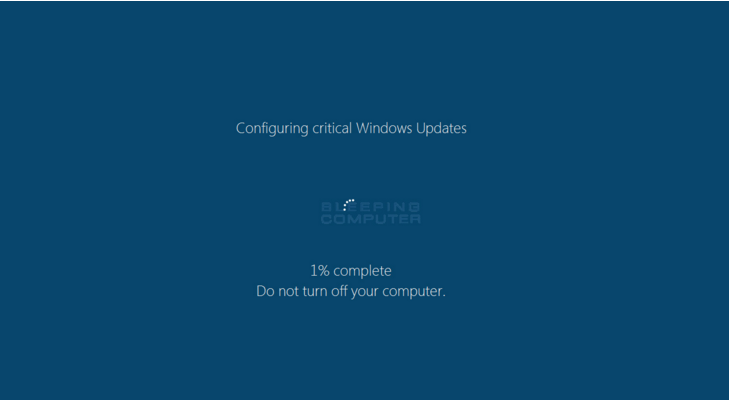

So ist dem AVG-Malwareforscher Jakub Kroustek jetzt eine Ransomware mit Namen “Fantom” aufgefallen, die zwar nach Installation mit üblichen Windows-Update Bildschirm in Erscheinung tritt, aber vielmehr im Hintergrund die Daten des Anwenders verschlüsselt und ein saftiges Lösegeld erpresst.

Wird die Datei “WindowsUpdate.exe” ausgeführt, zeigt sich flächendeckendes Update-Fenster von Microsoft mit fortschreitender Prozentangabe, welcher aber vielmehr den Fortschritt der im Hintergrund laufenden Verschlüsselung des Systems anzeigt. Ein Wechsel zu den aktiven geöffneten Anwendungen hinter dem Update-Bildschirm, bzw. ein Beenden dessen ist nicht vorgesehen. Vielmehr kann über die “Tastenkombination Ctrl+F4″ der Prozess beendet und der Update-Bildschirm geschlossen werden, aber die eigentliche Verschlüsselung der Daten wird nicht gestoppt.

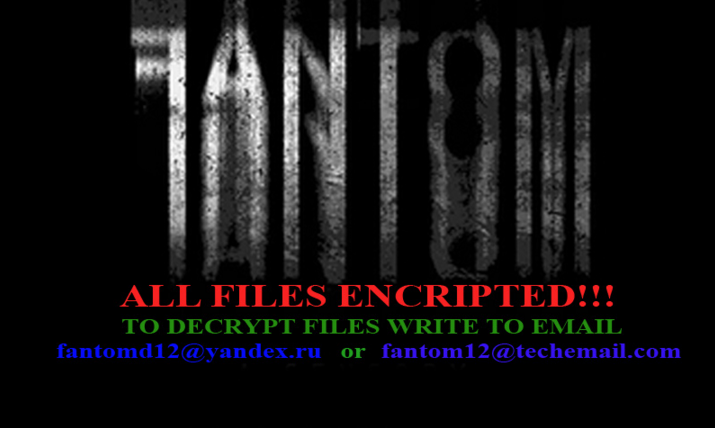

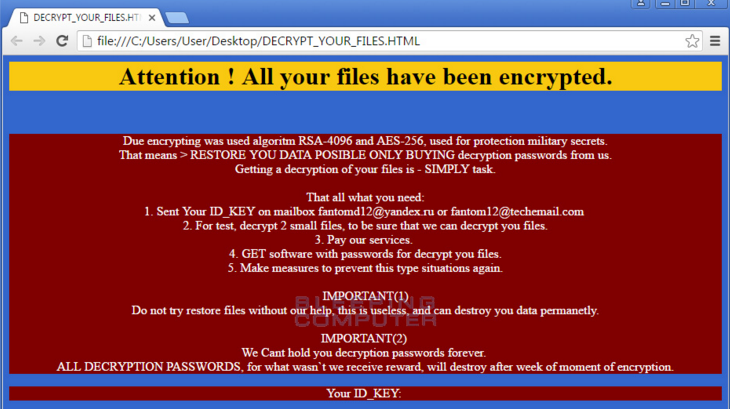

Laut den Experten basiert die Verschlüsselung der Ransomware “Fantom” auf dem Open Source EDA2 Projekt und generiert einen zufälligen AES-128-Schlüssel. Über RSA verschlüsselt wird dieser an den Command & Controll Server der Kriminellen gesendet. Erkennbar sind die verschlüsselten Dateien durch die Erweiterung .fantom. Zudem hinterlassen die Kriminellen in jedem Ordner mit verschlüsselten Dateien eine Nachricht in Form einer DECRYPT_YOUR_FILES.HTML.

[su_expand]Welche Dateien werden von dem „Fantom“ verschlüsselt?

.001, .1cd, .3d, .3d4, .3df8, .3fr, .3g2, .3gp, .3gp2, .3mm, .7z, .aac, .abk, .abw, .ac3, .accdb, .ace, .act, .ade, .adi, .adpb, .adr, .adt, .ai, .aim, .aip, .ais, .amf, .amr, .amu, .amx, .amxx, .ans, .ap, .ape, .api, .apk, .arc, .arch00, .ari, .arj, .aro, .arr, .arw, .asa, .asc, .ascx, .ase, .asf, .ashx, .asmx, .asp, .aspx, .asr, .asset, .avi, .avs, .bak, .bar, .bay, .bc6, .bc7, .bck, .bdp, .bdr, .bib, .bic, .big, .bik, .bkf, .bkp, .blob, .blp, .bmc, .bmf, .bml, .bmp, .boc, .bp2, .bp3, .bpl, .bsa, .bsp, .cag, .cam, .cap, .car, .cas, .cbr, .cbz, .cc, .ccd, .cch, .cd, .cdr, .cer, .cfg, .cfr, .cgf, .chk, .clr, .cms, .cod, .col, .cp, .cpp, .cr2, .crd, .crt, .crw, .cs, .csi, .cso, .css, .csv, .ctt, .cty, .cwf, .d3dbsp, .dal, .dap, .das, .dayzprofile, .dazip, .db0, .dbb, .dbf, .dbfv, .dbx, .dcp, .dcr, .dcu, .ddc, .ddcx, .dem, .der, .desc, .dev, .dex, .dic, .dif, .dii, .dir, .disk, .divx, .diz, .djvu, .dmg, .dmp, .dng, .dob, .doc, .docm, .docx, .dot, .dotm, .dotx, .dox, .dpk, .dpl, .dpr, .dsk, .dsp, .dvd, .dvi, .dvx, .dwg, .dxe, .dxf, .dxg, .elf, .epk, .eps, .eql, .erf, .err, .esm, .euc, .evo, .ex, .exif , .f90, .faq, .fcd, .fdr, .fds, .ff, .fla, .flac, .flp, .flv, .for, .forge, .fos, .fpk, .fpp, .fsh, .gam, .gdb, .gho, .gif, .grf, .gthr, .gz, .gzig, .gzip, .h3m, .h4r, .hkdb, .hkx, .hplg, .htm, .html, .hvpl, .ibank, .icxs, .idx, .ifo, .img, .indd, .ink, .ipa, .isu, .isz, .itdb, .itl, .itm, .iwd, .iwi, .jar, .jav, .java, .jc, .jfif, .jgz, .jif, .jiff, .jpc, .jpe, .jpeg, .jpf, .jpg, .jpw, .js, .json, .kdb, .kdc, .kf, .kmz, .kwd, .kwm, .layout, .lbf, .lbi, .lcd, .lcf, .ldb, .lgp, .litemod, .log, .lp2, .lrf, .ltm, .ltr, .ltx, .lvl, .m2, .m2v, .m3u, .m4a, .mag, .man, .map, .max, .mbox, .mbx, .mcd, .mcgame, .mcmeta, .md, .md3, .mdb, .mdbackup, .mddata, .mdf, .mdl, .mdn, .mds, .mef, .menu, .mic, .mip, .mkv, .mlx, .mod, .mov, .moz, .mp3, .mp4, .mpeg, .mpg, .mpqge, .mrw, .mrwref, .msg, .msp, .mxp, .nav, .ncd, .ncf, .nds, .nef, .nfo, .now, .nrg, .nri, .nrw, .ntl, .odb, .odc, .odf, .odi, .odm, .odp, .ods, .odt, .odtb .oft, .oga, .ogg, .opf, .orf, .owl, .oxt, .p12, .p7b, .p7c, .pab, .pak, .pbf, .pbp, .pbs, .pcv, .pdd, .pdf, .pef, .pem, .pfx, .php, .pkb, .pkh, .pkpass, .pl, .plc, .pli, .pm, .png, .pot, .potm, .potx, .ppd, .ppf, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prc, .prt, .psa, .psd, .psk, .pst, .ptx, .puz, .pwf, .pwi, .pwm, .pxp, .py, .qbb, .qdf, .qel, .qic, .qif, .qpx, .qtq, .qtr, .r3d, .ra, .raf, .rar, .raw, .rb, .re4, .res, .rev, .rgn, .rgss3a, .rim, .rng, .rofl, .rrt, .rsrc, .rsw, .rte, .rtf, .rts, .rtx, .rum, .run, .rv, .rw2, .rwl, .sad, .saf, .sav, .sb, .sc2save, .scm, .scn, .scx, .sdb, .sdc, .sdn, .sds, .sdt, .sen, .sfs, .sfx, .sh, .shar, .shr, .shw, .sid, .sidd, .sidn, .sie, .sis, .slm, .sln, .slt, .snp, .snx, .so, .spr, .sql, .sqx, .sr2, .srf, .srt, .srw, .ssa, .std, .stt, .stx, .sud, .sum, .svg, .svi, .svr, .swd, .swf, .syncdb, .t12, .t13, .tar, .tax, .tax2015, .tax2016, .tbz2, .tch, .tcx, .text, .tg, .thmx, .tif, .tlz, .tor, .tpu, .tpx, .trp, .tu, .tur, .txd, .txf, .txt, .uax, .udf, .umx, .unity3d, .unr, .unx, .uop, .upk, .upoi, .url, .usa, .usx, .ut2, .ut3, .utc, .utx, .uvx, .uxx, .val, .vc, .vcd, .vdf, .vdo, .ver, .vfs0, .vhd, .vmf, .vmt, .vob, .vpk, .vpp_pc, .vsi, .vtf, .w3g, .w3x, .wad, .war, .wav, .wave, .waw, .wb2, .wbk, .wdgt, .wks, .wm, .wma, .wmd, .wmdb, .wmmp, .wmo, .wmv, .wmx, .wotreplay, .wow, .wpd, .wpk, .wpl, .wps, .wsh, .wtd, .wtf, .wvx, .x3f, .xf, .xl, .xla, .xlam, .xlc, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xltx, .xlv, .xlwx, .xml, .xpi, .xpt, .xvid, .xwd, .xxx, .yab, .yps, .z02, .z04, .zap, .zip, .zipx, .zoo, .ztmp[/su_expand] Wurde das System erfolgreich von der Ransomware verschlüsselt, werden weitere Batchdateien wie “delback.bat” und “update.bat” erstellt, welche u.a. die Volumeschattenkopien (Wiederherstellung der Dateien) des Systems, sowie die gefälschte “WindowsUpdate.exe” vom System entfernt. Über Öffnen der DECRYPT_YOUR_FILES.HTML wird in englischer Sprache ein Lösegeld für die Freigabe der verschlüsselten Dateien verlangt und weitere Kontaktinformationen wie fantomd12@yandex.ru oder fantom12@techemail.com hinterlassen.

Kommen Sie der Lösegeldzahlung niemals nach – Angst und Einschüchterung ist die Motivation der Kriminellen: Wir von Botfrei schließen uns der Meinung des BSI, dem BKA und Polizeibehörden an und raten dringend davon ab, Lösegeld an die Cyberkriminellen zu bezahlen!

Sinnvolle Maßnahmen, wie Sie den Rechner vor Ransomware schützen können:

Installieren Sie den HitmanPro.Alert. Dank der verbauten Funktion “CryptoGuard” erkennt unser Impfstoff auch Aktivitäten von Verschlüsselungs-Trojanern. Er schlägt immer dann an, wenn Dateien verändert werden sollen und wichtige Meta-Daten, wie z.B. die Eigenschaft ein Word-Dokument zu sein, verlieren. Um Sie vor der Verschlüsselung zu schützen, stoppt unser “Watchdog” den Prozess der hierfür verantwortlich ist und spielt die zuvor angelegten und im Arbeitsspeicher gehaltenen Sicherheitskopien der Dateien auf Ihre Platte zurück.

Maßnahmen die getroffen werden können, bevor Ransomware den Rechner infiziert.

infiziert.

- Wichtiger denn je, machen Sie regelmäßig Backups von ihren wichtigen Daten und bewahren Sie diese getrennt vom Rechner auf. Schauen Sie sich dazu Clonezilla an, oder lesen Sie hier, wie Dateien über Windows gesichert werden können>>

- Deaktivieren Sie Macros in Office, laden Sie Dokumente nur aus vertrauenswürdigen Quellen! Gut zu Wissen: Macro-Infektionen sind in alternativen Office-Anwendungen wie Libre-Officenicht funktionsfähig.

- Überprüfen Sie Ihren Rechner mit unseren kostenfreien EU-Cleanern>>

- Schützen Sie Ihren Computer vor einer Infektion, indem sie das System immer “up-to-date” halten! Spielen Sie zeitnah Anti-Viren- und Sicherheits-Patches ein.

- Seien Sie kritisch beim Öffnen von unbekannten E-Mails. Klicken Sie nicht auf integrierte Links, bzw. öffnen Sie niemals unbekannte Anhänge.

- Arbeiten Sie immer noch am Computer mit Admin-Rechten? Ändern Sie die Berechtigungen beim täglichen Arbeiten auf ein Mindestmaß und richten Sie die Benutzerkontensteuerung (UAC) für ausführbare Programme ein.

- Verwenden Sie unbedingt eine professionelle Anti-Viren-Software, auch auf einem Mac