Die Experten von Emsisoft schauten nicht schlecht, als Ihnen eine neue Variante der Ransomware Locky ins Netz ging. Aber ausser, dass sich dieser Trittbrettfahrer Locky nennt und den verschlüsselten Dateien, die Erweiterung .Locky anhängt, hat diese Malware nicht viel mit der “echten” Ransomware Locky gemein.

Die Experten von Emsisoft schauten nicht schlecht, als Ihnen eine neue Variante der Ransomware Locky ins Netz ging. Aber ausser, dass sich dieser Trittbrettfahrer Locky nennt und den verschlüsselten Dateien, die Erweiterung .Locky anhängt, hat diese Malware nicht viel mit der “echten” Ransomware Locky gemein.

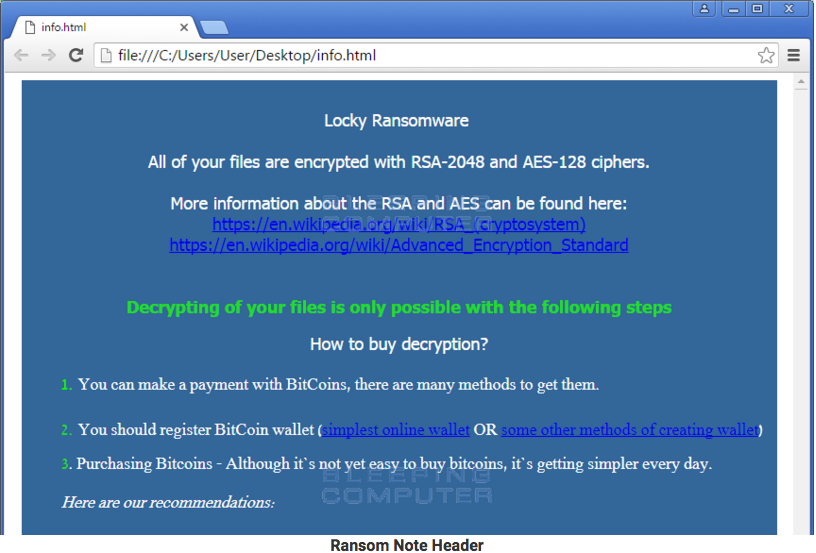

Genaue Analysen des Emisoft Experten Fabian Wosar zeigte zudem, dass der vorliegende Locky-Fake, den sie “AutoLocky” nennen, in mehreren Merkmalen nicht der echten Locky-Infektion entspricht. Zum Einen wurde die Fälschung in der Scriptsprache AutoIt erstellt, zum anderen findet die Kommunikation nicht wie üblich über gesicherte Tor-Verbindungen mit dem Command and Controll-Server statt und zu guter Letzt ist der Erpresserbrief, wie von bleepingcomputer.com dargestellt, ganz anders gestaltet (siehe Bild). Auch wenn der Verbreitungsweg den Experten noch unbekannt ist, soll AutoLocky als gefälschte PDF-Datei über Anhänge von E-Mail in den Umlauf gebracht werden. Einmal installiert, scannt AutoLocky alle Laufwerke und verschlüsselt die persönlichen Daten mit dem AES-128-Algorithmus. Nach der Verschlüsselung werden die üblichen Erpresserbriefe auf dem System hinterlassen und der Desktop mit einer flächendeckender Meldung gesperrt.

[su_note note_color=”#e6e4e3″ text_color=”#00000″ radius=”2″]Auch wenn sich die Experten über Infektionswege noch im unklaren sind, hat auch diese Ransomware Variante “AutoLocky” das Ziel, bzw. ist in der Lage die persönlichen Daten des Anwenders zu verschlüsseln und für dessen Freigabe ein Lösegeld von seinem Opfer zu erpressen. [/su_note] [su_expand]Diese Formate werden von AutoLocky verschlüsselt und mit der Erweiterung .Locky ergänzt: (docm,docx,dot,doc,txt,xls,xlsx,xlsm,7z,zip,rar,jpeg,jpg,bmp,pdf,ppsm,ppsx,ppam,potm,potx,pptm,pptx,pps,pot,ppt,xlw,xll,xlam,xla,xlsb,xltm,xltx,xlm,xlt,xml,dotm,dotx,odf,std,sxd,otg,sti,sxi,otp,odg,odp,stc,sxc,ots,ods,sxg,stw,sxw,odm,oth,ott,odt,odb,csv,rtf,accdr,accdt,accde,accdb,sldm,sldx,drf,blend,apj,3ds,dwg,sda,ps,pat,fxg,fhd,fh,dxb,drw,design,ddrw,ddoc,dcs,wb2,psd,p7c,p7b,p12,pfx,pem,crt,cer,der,pl,py,lua,css,js,asp,php,incpas,asm,hpp,h,cpp,c,csl,csh,cpi,cgm,cdx,cdrw,cdr6,cdr5,cdr4,cdr3,cdr,awg,ait,ai,agd1,ycbcra,x3f,stx,st8,st7,st6,st5,st4,srw,srf,sr2,sd1,sd0,rwz,rwl,rw2,raw,raf,ra2,ptx,pef,pcd,orf,nwb,nrw,nop,nef,ndd,mrw,mos,mfw,mef,mdc,kdc,kc2,iiq,gry,grey,gray,fpx,fff,exf,erf,dng,dcr,dc2,crw,craw,cr2,cmt,cib,ce2,ce1,arw,3pr,3fr,mdb,sqlitedb,sqlite3,sqlite,sql,sdf,sav,sas7bdat,s3db,rdb,psafe3,nyf,nx2,nx1,nsh,nsg,nsf,nsd,ns4,ns3,ns2,myd,kpdx,kdbx,idx,ibz,ibd,fdb,erbsql,db3,dbf,db-journal,db,cls,bdb,al,adb,backupdb,bik,backup)[/su_expand]

Angst und Einschüchterung ist die Motivation der Kriminellen: Wir von Botfrei schließen uns der Meinung des BSI, dem BKA und Polizeibehörden an und raten dringend davon ab, hier das Lösegeld an die Cyberkriminellen zu bezahlen!

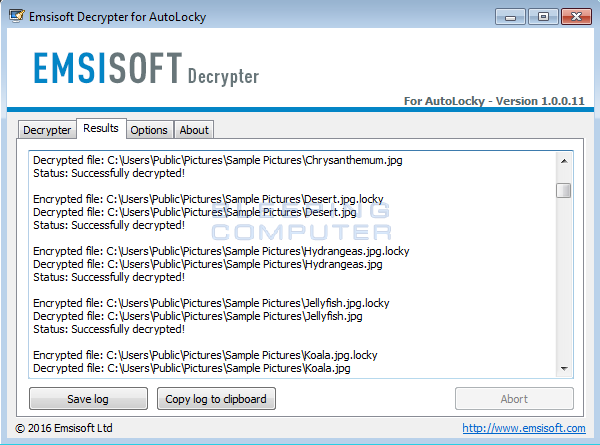

Betroffene Opfer können schon auf einen von Emisoft bereitgestellten Decrypter zurückgreifen!

Wenn das System mit AutoLocky infiziert wurde, sollte als erstes der Autostart-Ordner nach Start.lnk bzw. unbekannten Verlinkungen überprüft und die weiterführende Verknüpfung zur ausführbaren Datei überprüft und gelöscht werden. Zudem soll der Prozess zu dieser Datei im Taskmanager beendet werden.

- Der Startup-Link wird in %Userprofile% AppData Roaming Microsoft Windows Startmenü Programme Startup Start.lnk abgelegt.

- Wurde der Autostart-Link, Datei und der Prozess gelöscht, laden Sie den Emisoft AutoLocky-Decryptor herunter.

- Starten Sie nach dem Download die decrypt_autolocky.exe mit Doppelklick und bestätigen die UAC-Prompt mit “Ja” um die Installation des Decrypters fortzuführen. Nachdem der Decrypter gestartet ist, wird versucht der Entschlüsselung-Code für ihr System zu finden und startet anschließend nach Bestätigung der Lizenzbedingungen standardmäßig die Wiederherstellung der Daten auf Laufwerk C:. Weitere Laufwerke können hinzu gefügt werden. Weiterführende Anleitung bei Bleepingcomputer.com >>

Sie haben eine Ransomware auf dem System und möchten wissen um welche Variante es sich handelt und ob es bereits diverse Maßnahmen gibt? Lesen sie dazu unseren weiterführenden Beitrag>>

Hilfe-Forum – Das Botfrei-Team bietet ein kostenfreies Forum an. Experten helfen „Schritt für Schritt“ bei der Lösung, Entfernung und nachhaltigen Absicherung des Computers.

Darauf sollten Sie im Forum achten: Damit die Experten auf Sie aufmerksam werden und helfend unterstützen können, sollten Sie sich im Forum anmelden und einen Beitrag erstellen in dem Sie Ihr Problem schildern. Nur dann kann individuell geholfen und die Infektion entfernt werden!