Die Datenbankverwaltungssysteme MySQL und MariaDB in den Versionen bis 5.1.61, 5.2.11, 5.3.5, 5.5.22 können von Kriminellen gehackt werden. Hierzu reicht es aus, den Login in einer BruteForce Attacke mehrmals zu durchlaufen. Lediglich der Benutzername muss bekannt sein, wobei root auf den meisten Systemen existieren sollte. Betroffen seien Dstaenbanksysteme bei denen die SSE-Optimierung memcmp eingesetzt wird.

Die Schwachstelle wurde von Sergei Golubchik von MariaDB in Form eines Mailinglist Posts (oss-sec mailing list) veröffentlich. Er beschreibt dort, dass durch eine implizite Typenumwandlung und unter bestimmten Datenbankoptimierungen das eingegebene Passwort mit dem des gespeicherten Hash-Werts übereinstimmt, auch wenn die memcmp() Funktion 0 (null) zurück liefert. Da die Funktion memcmp() Funktionen Werte aus dem Bereich -127 bis 127 zurückliefert, liegt die Wahrscheinlichkeit einen Treffer zu landen bei 1 zu 256.

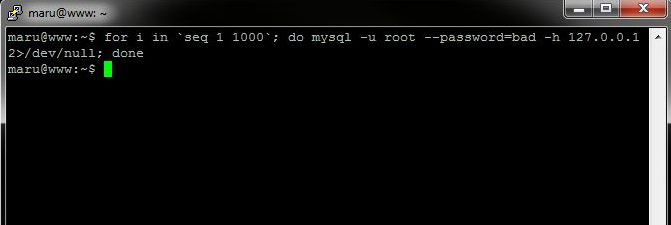

Um den eigenen Server nach der Schwachstelle zu untersuchen kann folgende Zeile im Terminal eingegeben werden:

Meldet sich der MySQL Server (mysql> ) sollte schleunigst gehandelt werden und die angebotenen Patches eingespielt werden.$ for i in `seq 1 1000`; do mysql -u root –password=bad -h 127.0.0.1 2>/dev/null; done

Folgende Systeme sind bislang als verwundbar eingestuft:

- Ubuntu Linux 64-bit ( 10.04, 10.10, 11.04, 11.10, 12.04 )

- OpenSuSE 12.1 64-bit MySQL 5.5.23-log

- Debian Unstable 64-bit 5.5.23-2

- Fedora

- Arch Linux

Die Patches können hier und hier nachvollzogen und heruntergeladen werden.

Benötigen Sie Hilfe bei der Installation oder beim Update? Besuchen Sie unser Forum.