Microsoft hat gestern zum ersten Patchday in diesem Jahr, gleich acht Patch-Pakete ausgerollt. Hierbei wird eine Sicherheitslücke als “kritisch” und sieben weitere als “wichtig” eingestuft. Die Sicherheitslücken werden in allen verfügbaren Versionen von Windows und Windows Server geschlossen. Zudem wird ein Update für den Internet Explorer aus Dezember wiederholt bereitgestellt.

Das Microsoft Updatepaket betrifft diesmal folgende Windows-Betriebssysteme und steht für alle Versionen zum Download bereit:

Windows Vista, Windows 7, Windows 8, 8.1 und RT; Server-Versionen: Windows Server 2003, Server 2008, Server 2008 R2, Server 2012 und natürlich Windows Server 2012 R2.

Weiterführende Informationen zum Januar Patchday 2015 bietet Microsoft auf Microsoft Security Bulletin>>

Remotezugriff mit Telnet:

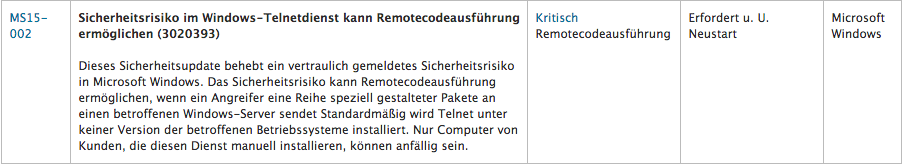

Die genannte “kritische” Sicherheitslücke (MS15-002) betrifft den alten Windows Telnet-Dienst, der von Angreifern zum Einschleusen und Ausführen von Schadcode aus der Ferne missbraucht werden kann. Standardmäßig ist dieser Dienst in allen aktuellen Windowsversionen ab Windows Vista deaktiviert.

Weiterhin wurden entstandene Probleme beim letzten Patchday im Dezember 2014, bezogen auf den Browser Internet Explorer, ausgebessert und über ein kumulatives Patchpacket (MS14-080) wiederholt ausgeliefert.

Bulletins des Januar 2015 Patchday:

- MS15-001 Sicherheitsrisiko in Windows Application Compatibility-Cache kann Rechteerweiterungen ermöglichen (3023266)

- MS15-002 Sicherheitsrisiko im Windows-Telnetdienst kann Remotecodeausführung ermöglichen (3020393)

- MS15-003 Sicherheitsrisiko in Windows-User Profile Service kann Rechteerweiterungen ermöglichen (3021674)

- MS15-004 icherheitsrisiko in Windows-Komponenten kann Rechteerweiterungen ermöglichen (3025421)

- MS15-005 Sicherheitsrisiko im Dienst für Netzwerkadressinformationen kann Umgehung von Sicherheitsfunktionen ermöglichen (3022777)

- MS15-006 Sicherheitsrisiko in Windows-Fehlerberichterstattung kann Umgehung der Sicherheitsfunktion ermöglichen (3004365)

- MS15-007 Sicherheitsrisiko in RADIUS-Implementierung des Netzwerkrichtlinienservers kann Denial-of-Service-Angriffe ermöglichen (3014029)

- MS15-008 Sicherheitsrisiko in Windows-Kernelmodustreiber kann Rechteerweiterungen ermöglichen (3019215)

Tipp: Aufgrund der schwerwiegenden Sicherheitslücken sollten Sie umgehend den Rechner, bzw, das Serversystem aktualisieren und die von Microsoft bereitgestellten Updates installieren. Die monatlichen Updates von Microsoft werden in der Regel automatisch vom Betriebssystem installiert, sofern die automatische Update-Funktion aktiviert ist und eine Internetverbindung besteht. Manuell können Sie einzelne Patches über die Microsoft Security Bulletins beziehen. Darüber hinaus ist es wichtig, auch die installierte Software auf dem Betriebssystem aktuell zu halten. Dabei kann Ihnen der kostenfreie CSIS Heimdal behilflich sein.

Neue Versionen:

Microsoft hat zudem neue Versionen zum Tool zum Entfernen bösartiger Software und dem Toolkit Enhanced Mitigation Experience (EMET) bereitgestellt.