Sie haben eine Benachrichtigung Ihres Internetproviders mit folgendem oder ähnlichem Inhalt bekommen und sind sich nicht sicher, ob diese Benachrichtigung “echt” ist?

Sehr geehrte/r Frau/Herr ******,

wir haben von spezialisierten Sicherheitsexperten Hinweise darauf erhalten, dass an Ihrem Internetzugang ein Computer betrieben wird, der durch die schädliche Software “ZeroAccess” infiziert wurde.

Tipp: Wie Sie gefälschte EMails erkennen können lesen Sie in unserem Bericht über Phishing-Mails bzw. rufen Sie bei Ihrem Internet Provider an und erkundigen Sie sich.

Trojan.Zeroaccess ist ein Trojanisches Pferd, das eine erweiterte Rootkitfunktionalität verwendet. Die Infektion baut unter anderem ein Bot-Netz auf, das weitere Aktivitäten wie Spam-Versand, Download weiterer Malware und Scareware tätigt. Um sich zu schützen, infiziert ZeroAccess nach dem Zufallsprinzip weitere ausführbare Dateien aus dem „system32“-Ordner, wodurch die Entfernung sehr erschwert wird.

Wie bekomme ich die Infektion ZeroAccess auf den Rechner?

Durch Surfen auf diversen Internetseiten, die von Cyberkriminellen kompromittiert worden sind. Das heißt die Internetseite wurde von Hackern manipuliert und mit zusätzlichem Schadcode erweitert. Der Besucher bemerkt davon nichts. Dabei wird nicht nur die Internetseite geladen, sondern auch der Schadcode, der sich dann z.B. als Update des Flashplayers zu erkennen gibt. Natürlich wird hier “nicht” der der echte Flashplayer von Adobe installiert, sondern ein Virus.

Wie kann ich mich vor dieser Infektion schützen?

Eine Restrisiko wird es wohl immer geben, aber wenn man erscheinende Popups kritisch betrachtet und sorgfältig ließt, erkennt man oft sehr schnell, woher das dubiose Update stammt. Besser wäre es, man schließt diese Popups und versorgt sich mit der originalen Software direkt vom Hersteller. Unerfahrene User können die Software auf den Computer mit dem kostenfreien CSIS Heimdal automatisch immer aktuell halten.

Wie kann ich die Infektion ZeroAccess vom Rechner entfernen?

Im nachfolgenden zeigen wir Ihnen, wie Sie mit Hilfe des Tools HitmanPro Ihren Rechner auf einen ZeroAccess hin untersuchen und diesen entfernen.

1. Laden Sie HitmanPro herunter und starten Sie das Programm. Es erscheint folgender Bildschirm (Abb.1).

Beim unregistrierten Programm ist noch der „jetzt kaufen“ Button sichtbar – dieser verschwindet sofern man eine Lizenz erworben hat. Aber auch ohne erworbene Lizenz ist das Programm für Privatanwender 30 Tage lang uneingeschränkt lauffähig, was ausreichen sollte, um eine akute Infektion zu beseitigen. Sobald Sie auf den “Weiter“-Button klicken überprüft HitmanPro den Rechner auf Infektionen.

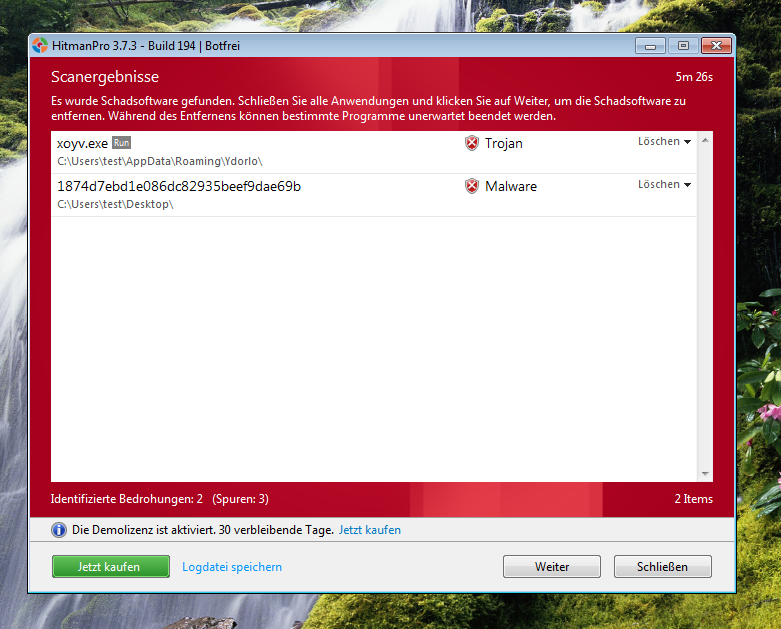

2. Sollten Sie mit ZeroAccess oder anderer Schadsoftware infiziert sein, sollte sich der Hintergrund des HitmanPro-Screens plötzlich rot färben (Abb.2). Am Ende des Suchlaufs von HitmanPro, werden alle gefundenen Infektionen aufgelistet. Die gefunden Infektionen in Abb.2 sind Beispiele!

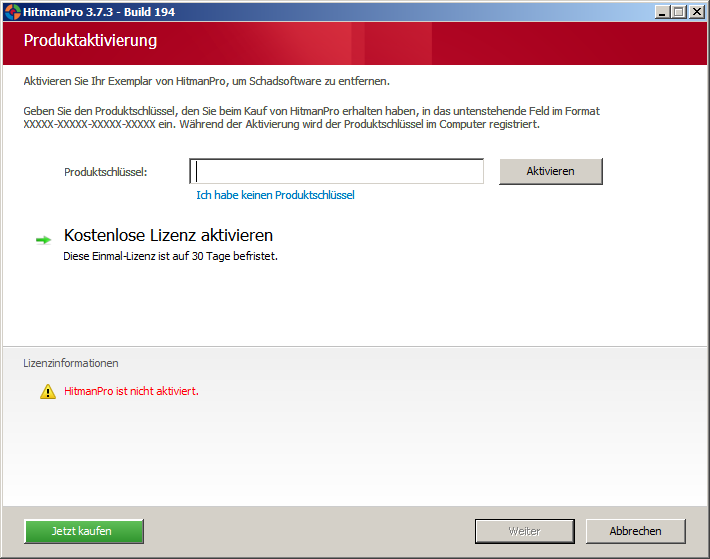

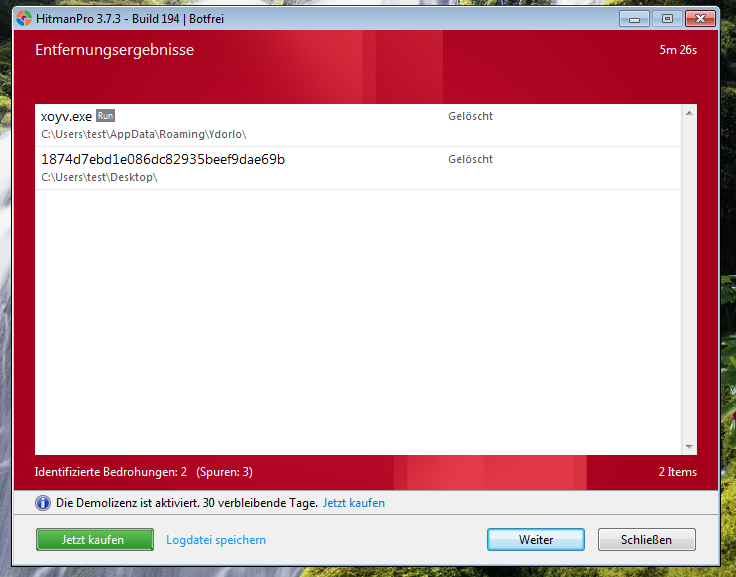

3. Drücken Sie auf “Weiter” und Sie werden automatisch zur Aktivierung der Lizenz geführt (Abb.3). Nachdem Sie die Lizenz aktiviert haben, ist HitmanPro für den Privatgebrauch 30 Tage kostenfrei uneingeschränkt nutzbar.4. Mit “Weiter” werden die gefunden Infektionen durch HitmanPro entfernt (Abb.4). Je nach Infektion, wird der Computer neu gestartet.

Anmerkung des ABBZ: Der ZeroAccess hat Rootkit-Funktionalitäten und kann sich vor den Antivirenscanner verbergen. Weiterhin ist nicht bekannt wie lange die Infektion schon auf dem Rechner ist und was er dort angestellt hat.

Grundsätzlich: Wenn ihr Rechner mit dem ZeroAccess infiziert ist, bekommen Sie nur 100%ige Sicherheit, wenn Sie das System formatieren und neu aufsetzen! Unsere Experten im Forum helfen Ihnen gerne weiter!

Sinnvolle Maßnahmen nach Neuinstallation des Rechners

- Installieren Sie eine professionelle AV-Software und achten Sie darauf, dass diese immer aktuell und im Hintergrund (als Guard) mitläuft.

- Überprüfen Sie Ihren Rechner regelmäßig auf Schadcode-Befall, und holen Sie sich hierbei IMMER eine zweite Meinung durch HitmanPro oder unsere DE-Cleaner ein!

- Machen Sie bei unserem JAVA-Experiment mit und deinstallieren Sie JAVA.

- Surfen Sie nicht mit einem administrativem Konto. Wenn Sie ohne Authentifizierung Programme installieren können, dann kann dies auch ein Schadprogramm.

- Halten Sie Ihre Software aktuell: Hierbei hilft Ihnen z.B. CSIS Heimdal Security Agent.

- Surfen Sie mit Mozilla’s FireFox? Dann greifen Sie auf Erweiterungen wie Noscript, Adblock und WOT zurück.

- Nutzen Sie die “Windows Systemwiederherstellung” und greifen Sie auf eine Imaging-Software zurück, beispielsweise Acronis True Image. Beachten Sie hierbei, dass die Imageabbilder Ihre Passwörter und persönlichen Daten enthalten. Hier empfehlen wir den Einsatz von verschlüsselten Festplatten. Testen Sie das Einspielen der von Ihnen erstellten Systemabbilder (“images”) nach einem festen Zeitplan.

- Öffnen Sie Dateien nur von vertrauenswürdigen Quellen und wenn Sie diese erwarten. Dies gilt für Datei-Anhänge aus E-Mails genauso, wie für Downloads aus dem World Wide Web. Meiden Sie Streaming-Platformen!