Ransomware – Der April hatte es verdammt in sich. Wiederum hat ende April der Reverse Engineering und Malware-Analyst Jakub Kroustek von AVG eine neue Ransomware-Variante mit Namen “Enigma” entdeckt, die zur Zeit aber hauptsächlich den russischsprachigen Raum zum Ziel hat.

Ransomware – Der April hatte es verdammt in sich. Wiederum hat ende April der Reverse Engineering und Malware-Analyst Jakub Kroustek von AVG eine neue Ransomware-Variante mit Namen “Enigma” entdeckt, die zur Zeit aber hauptsächlich den russischsprachigen Raum zum Ziel hat.

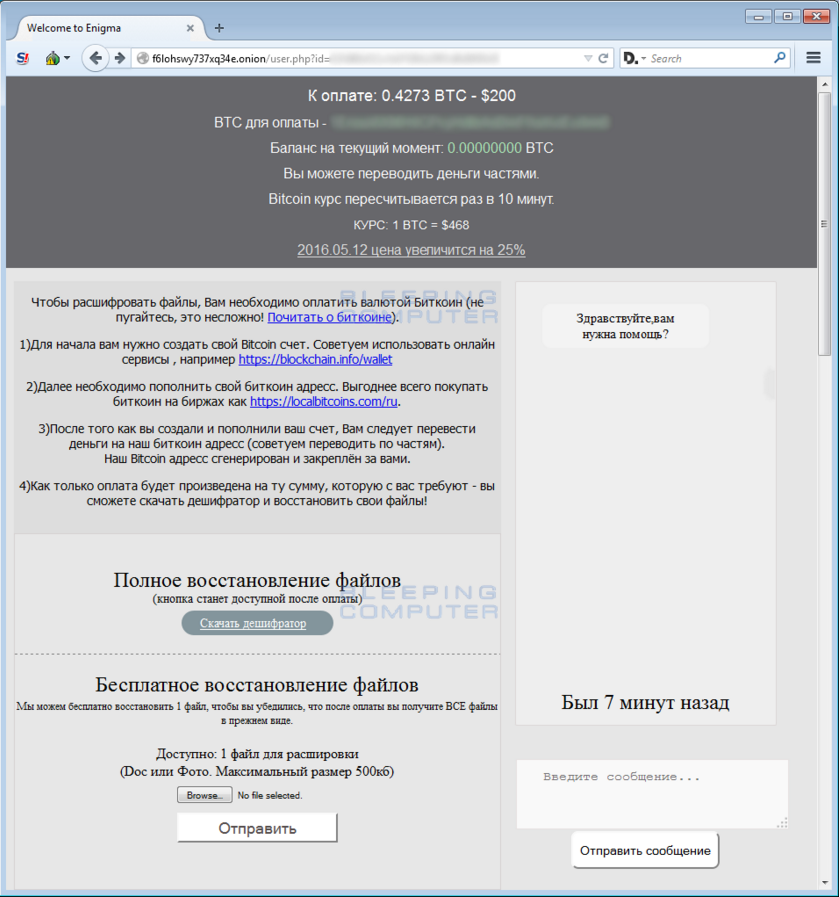

Dabei werden von dem Verschlüsselungs-Trojaner die Daten über den AES- Algorithmus verschlüsselt und für deren Freigabe ca. 200 USD in Form von Bitcoins von den betroffenen Opfern erpresst. Nicht nur die Tatsache, dass die Malware russische Länder anvisiert, dem MalwareHunterTeam fiel auf, dass die ausführende Ransomware über eine HTML/ Javascript – Einbettung auf die Systeme ausgespielt wird. Dennoch vermelden die Experten eine gute Nachricht, die Ransomware greift nicht die “Volumenschattenkopie” des befallenen Systems an, sodass die verschlüsselten Daten erfolgreich wiederhergestellt werden können.

Die Enigma Ransomware, welche in herkömmlichen HTML-Dateien eingebettet wird, kann schon durch einfaches Öffnen von Anlagen in Mails, per “Drive by” über kompromittierte Webseiten oder beispielsweise durch anklicken gefälschter Werbebanner auf die Systeme gelangen. Dabei öffnet sich nach Aufruf der HTML-Datei automatisch der Browser des Anwenders und erstellt sogleich über den in der Webseite eingebetteten Javascript-Code eine ausführbare EXE-Datei mit Namen 3b788cd6389faa6a3d14c17153f5ce86.exe, welche automatisch über das Script gestartet wird.

Einmal ausgeführt, geht auch schon die Post ab und die Daten des Opfers werden verschlüsselt und durch die Endung .enigma erweitert. Nach diesem Verschlüsselungs-Vorgang wird vom Desktop die enigma.hta geöffnet, welche den Erpresserbrief mit Informationen zur Situation und diversen Zahlinformationen öffnet.

[su_custom_gallery source=”media: 282452,282453,282454,282455″ link=”image” target=”blank” width=”350″ height=”350″] Weiterhin werden folgende Dateien der Ransomware auf dem System gefunden:

- %Temp%testttt.txt – Debug Datei

- %AppData%testStart.txt – Debug Datei für erfolgreiche Verschlüsselung

- %UserProfile%Desktopallfilefinds.dat – Verschlüsselungsliste

- %UserProfile%Desktopenigma.hta – Erpresserbrief

- %UserProfile%DesktopENIGMA_[id_number].RSA – Öffentlicher Schlüssel zum System

- %UserProfile%Desktopenigma_encr.txt

- %UserProfile%Downloads3b788cd6389faa6a3d14c17153f5ce86.exe – Die eigentliche Ransomware

Angst und Einschüchterung ist die Motivation der Kriminellen: Wir von Botfrei schließen uns der Meinung des BSI, dem BKA und Polizeibehörden an und raten dringend davon ab, hier das Lösegeld an die Cyberkriminellen zu bezahlen!

Youtube: Enigma Ransomware! Video review demonstration attack>>

Fazit: Die Enigma Ransomware löscht nicht die “Volumenschattenkopie” auf dem System, also wenn vorhanden, ist eine kostenfreie Wiederherstellung der verschlüsselten Dateien möglich. Wie Sie das am besten mit dem ShadowExplorer machen, lesen Sie hier>>

Maßnahmen die getroffen werden können, bevor Ransomware den Rechner infiziert.

- Wichtiger denn je, machen Sie regelmäßig Backups von ihren wichtigen Daten und bewahren Sie diese getrennt vom Rechner auf. Schauen Sie sich dazu Clonezilla an, oder lesen Sie hier, wie Dateien über Windows gesichert werden können>>

- Deaktivieren Sie Macros in Office, laden Sie Dokumente nur aus vertrauenswürdigen Quellen! Gut zu Wissen: Macro-Infektionen sind in alternativen Office-Anwendungen wie Libre-Office nicht funktionsfähig.

- Installieren Sie im Browser die Erweiterungen Noscript, Adblock und WOT.

- Überprüfen Sie Ihren Rechner mit unseren kostenfreien EU-Cleanern>>

- Schützen Sie Ihren Computer vor einer Infektion, indem sie das System immer “up-to-date” halten! Spielen Sie zeitnah Anti-Viren- und Sicherheits-Patches ein.

- Seien Sie kritisch beim Öffnen von unbekannten E-Mails. Klicken Sie nicht auf integrierte Links, bzw. öffnen Sie niemals unbekannte Anhänge.

- Arbeiten Sie immer noch am Computer mit Admin-Rechten? Ändern Sie die Berechtigungen beim täglichen Arbeiten auf ein Mindestmaß und richten Sie die Benutzerkontensteuerung (UAC) für ausführbare Programme ein.

- Verwenden Sie unbedingt eine professionelle Anti-Viren-Software, auch auf einem Mac

- Verhaltensbasierter Antiviren-Schutz wie der Malwarebytes Anti-Ransom, Emsisoft Anti-Malware und HitmanPro.Alert von Surfright bieten einen starken Schutz gegen aktuelle und künftige Bedrohungen von Ransomware.

Wie Sie die Ransomware auf ihrem System bestimmen können, lesen sie hier>>

Brauchen Sie dazu Hilfe? Das Botfrei-Team bietet ein kostenfreies Forum an. Experten helfen „Schritt für Schritt“ bei der Lösung, Entfernung und nachhaltigen Absicherung des Computers.

Darauf sollten Sie im Forum achten: Damit die Experten auf Sie aufmerksam werden und helfend unterstützen können, sollten Sie sich im Forum anmelden und einen Beitrag erstellen in dem Sie Ihr Problem schildern. Nur dann kann individuell geholfen und die Infektion entfernt werden.

Bilder: bleepingcomputer.com