Von Einseitigkeit keine Spur – Den russischen Sicherheits-Experten von Dr. Web ging ein Linux-Trojaner ins Netz, der sich durchaus als Multitalent entpuppt. “Xunpes” wie die Experten diese Malware nennen, öffnet nach Infizierung des Betriebssystems eine Hintertüre und lädt zusätzlichen Schadcode herunter. Diese ermöglicht es, das System und den Anwender u.a. über protokollierte Tastaturanschläge und Screenshots auszuspionieren!

Von Einseitigkeit keine Spur – Den russischen Sicherheits-Experten von Dr. Web ging ein Linux-Trojaner ins Netz, der sich durchaus als Multitalent entpuppt. “Xunpes” wie die Experten diese Malware nennen, öffnet nach Infizierung des Betriebssystems eine Hintertüre und lädt zusätzlichen Schadcode herunter. Diese ermöglicht es, das System und den Anwender u.a. über protokollierte Tastaturanschläge und Screenshots auszuspionieren!

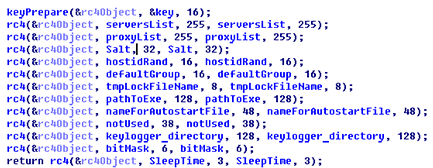

Interessanterweise erzeugt Trojaner Linux.BackDoor.Xunpes.1 auf den infizierten Linux-Systemen eine Dialogbox des “Bitcoin ATM” eines spanischen Startups Pay MaQ und fordert die Eingabe der Zugangsdaten. Die Übermittlung der Daten wird üblicherweise mit einer Fehlermeldung quittiert, dennoch die Daten im Hintergrund an die Kriminellen übermittelt. Dennoch sind sich die Forscher von Dr.Web nicht sicher, ob diese Infektion eigens dafür entwickelt wurde.

Gefälschter Dialog auf dem Linux-System, fordert zur Eingabe des Usernamen und Passwort auf.

[su_expand]Liste der verschiedenen Kommandos:Dr. Web: Linux.BackDoor.Xunpes.1

Added to Dr.Web virus database: 2016-01-20

Virus description was added: 2016-01-25

SHA1: e2432fa6c53dfb62aeba242cd28fc4d51a70dbe3 (backdoor)

de5cc2779b9519bc3bbbda084f0b4cb858d2f890 (dropper)

- 5 Gets the key for decryption of future commands from the server. It is the only message that comes decrypted and contains not only the key but also a buffer that is sent by the backdoor upon connection and is encrypted using the received key.

- 7 Closes all running files and resets encryption keys. In fact, it is a command to terminate the connection. 8 Removes itself from the autorun and turns itself off.

- 9 Sets the HostId field in the configuration file.

- 10 Sets the group field in the configuration file.

- 11 Makes HTTP request, saves the received file into the /tmp/ folder and executes it.

- 12 Runs a file, whose path and arguments are received from the server, which terminates the work of the backdoor.

- 13 Ends a connection and turns itself off.

- 14 Makes HTTP request and saves the received file into the /tmp/ folder. The server determines whether the file will be executed or not.

- 17 Sends a list of files and folders in a specified directory (without opening the folders).

- 19 Launches a thread that will check a specified folder for files matching a forwarded mask and sends them to the server until a command to terminate this thread is received.

- 21 Terminates a thread used for files downloading.

- 22 Opens a file, saves handle under the index number and sends its contents off to the server.

- 23 Writes to a file, whose handle is under the index number.

- 25 Copies a file.

- 26 Executes a system call for a new process creation and runs this process.

- 27 Renames a file.

- 28 Deletes a file.

- 29 Creates a folder.

- 30 Deletes a folder.

- 31 Creates a new folder or sends a list of files in a folder (recursively), depending on a value of the first 4 bytes.

- 33 Creates a zip archive with a specified folder.

- 35 Launches a thread that is used for executing the bash commands.

- 36 Sends a command to a thread that is used for executing the bash commands.

- 37 Terminates a thread that is used for executing the bash commands.

- 39 Sends information about a device and the .default.conf file.

- 41 Reads information from utmp.

- 45 Kills the process by its pid.

- 46 Receives a header of the current window.

- 47 Closes a specified window by sending it an event like ClientMessage : _NET_CLOSE_WINDOW.

- 48 Sends autorun files from the /usr/share/applications/ folder to the server.

- 50 Makes HTTP request and saves the received file into the /tmp/ folder. The server determines whether the file will be executed or not.

- 52-53 Generates the KeyPressed event.

- 54 Generates the ButtonRelease event.

- 56 Takes a screenshot and sends it off to the server.

- 59 Sends a list of files created by a keylogger if it is enabled.

- 61 Receives a size of a file created by a keylogger.

- 62 Deletes a file created by a keylogger.

- 63 Sends the contents of a file created by a keylogger to the server.

- 67 Receives information about open sockets from /proc and sends it to the server.[/su_expand]

Lesen Sie weiteren Beitrag “JavaScript Ransomware für alle Plattformen möglich”

Fazit: Laut den Forschern nimmt die Anzahl gefundener Malware für Linux immer weiter zu. Ein möglicher Infektions-Weg könnte über gefälschte Software auf dubiosen Webseiten sein, die nach Download und Installation, die Malware frei gibt. Dennoch wäre interessant, wie die Infektion an der Rechteverwaltung von Linux vorbei kommt.

Bild u. Commands: DrWeb