WordPress-Blogs stehen aufgrund ihrer starken Verbreitung immer wieder im Fokus von Cyberkriminellen. Wie Sucuri Security nun berichtet, mutiert das WP-Plugin namens “Custom Content Type Manager (CCTM)“ zur Malware und sendet über eine Backdoor diverse Login-Information an kriminelle Server.

WordPress-Blogs stehen aufgrund ihrer starken Verbreitung immer wieder im Fokus von Cyberkriminellen. Wie Sucuri Security nun berichtet, mutiert das WP-Plugin namens “Custom Content Type Manager (CCTM)“ zur Malware und sendet über eine Backdoor diverse Login-Information an kriminelle Server.

Um Pflege und Verwaltung der WP-Blogs zu erleichtern, werden eine Vielzahl entsprechender Plugins für das Content-Managment-System Wordpress im Internet bereitgestellt. Viele Plugins werden von WordPress selber zu Verfügung gestellt und wie sich jetzt herausgestellt hat, haben diverse Sicherheitsprüfungen scheinbar versagt!

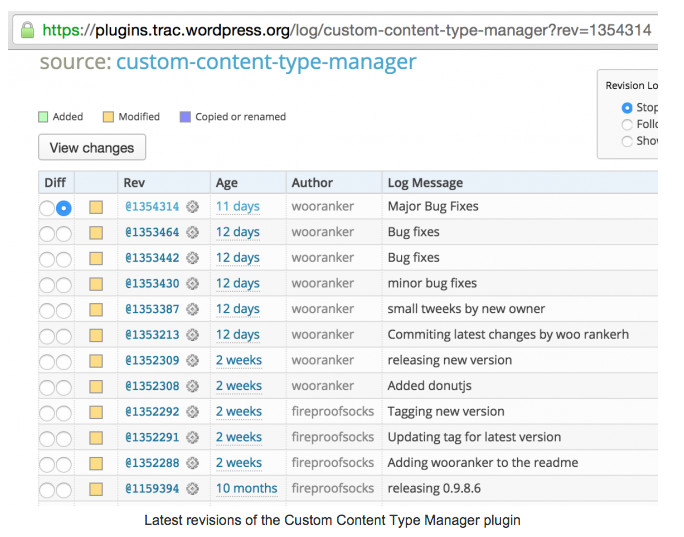

So wurde beispielsweise das WP-Plugin “Custom Content Type Manager (CCTM)“ bereits über 10.000 mal heruntergeladen und gehört also zu den beliebteren Helferlein, die individuelles bearbeiten der Posts im Blog ermöglichen. Im Februar erhielt das Plugin nach über 10 Monaten, von einem neuen Entwickler (wooranker), ein Update auf Version 0.9.8.8. , der zudem eine neue Auto-Update-Funktion integrierte. Diese Funktion meinte es sicherlich gut, allerdings nicht für den Anwender!

Das Problem in der infizierten Software wurde mittlerweile behoben und die neue Version 0.9.8.9 des Custom Content Type Manager auf WordPress.org bereitgestellt. Weiterhin wird im Blog von Sucuri eine Anleitung für die Deinstallation des mit Malware infizierten Plugin angeboten. blog.sucuri.net>>

Stellt sich die Frage wem können wir noch vertrauen?

Wie sicher sind Wordpress Plugins von offizieller Seite? Sicherlich die sicherste Quelle für Erweiterungen stellt die Seite WordPress.org dar, verfügt diese Seite doch über Sicherheits-Mechanismen und Testprozeduren um Backdoors und neue Arten von Malware erkennen. Wie die Vergangenheit an Besipielen des Google PlayStores oder auch des App Stores von Apple gezeigt hat, gibt es immer wieder Kriminelle, welche alle Sicherheitsmechanismen – zumindestens kurzzeitig – aushebeln können, allerdings ist man auf den offiziellen Seiten als User am stärksten vor solcherlei Unbill geschützt.

Lesen Sie dazu auch diesen sehr interessanten Beitrag:

WordPress gehackt: So findet man die meisten Hintertüren im Code

Sind Sie Betreiber von Webseiten, dann zeigen „Sie“ Vorbild und registrieren sich beim kostenfreien Service der Initiative-S.

Nutzen Sie den Security-Service, den der eco -Verband der Internetwirtschaft anbietet, um die IT-Sicherheit von Firmen und den Schutz im Internet zu erhöhen. Lassen Sie Ihren Internet-Auftritt einfach, bequem und kostenfrei von den Profis der Initiative-S online prüfen.

Zeigen Sie mit ihrem individuellen Siegel auf der Webseite, Ihre Mithilfe und Verantwortung im Kampf gegen Botnetze und Netzmissbrauch und vorallem für die gesamte Internetwirtschaft!

Siegel der Initiative-S

Weitere Informationen zur Initiative-S: https://www.initiative-s.de/ueber-das-projekt.html

Bild: WordPress.com