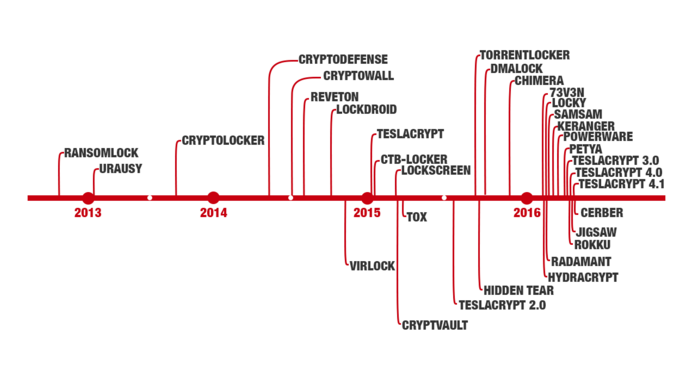

Die Ransomware TeslaCrypt gibt es seit nun mehr 2015 und gehört wohl zu den erfolgreichsten Varianten der Verschlüsselung-Trojanern. Viele Forscher und Experten beissen sich regelrecht die Zähne bei der Analyse dieser Malware aus und haben es auch noch nicht geschafft, den entsprechenden Decrypter für neuere Versionen für die kostenfreie Wiederherstellung der Daten zu entwickeln.

Die Ransomware TeslaCrypt gibt es seit nun mehr 2015 und gehört wohl zu den erfolgreichsten Varianten der Verschlüsselung-Trojanern. Viele Forscher und Experten beissen sich regelrecht die Zähne bei der Analyse dieser Malware aus und haben es auch noch nicht geschafft, den entsprechenden Decrypter für neuere Versionen für die kostenfreie Wiederherstellung der Daten zu entwickeln.

Forschern von Endgame ist bereits TeslaCrypt 4.1A über eine E-Mail mit der gefälschten Meldung einer erfolgreichen Lieferung eines Pakets ins Netz gegangen. Dabei wurde die eigentliche Malware in Form eines Zip-Archivs an die E-Mail angehangen. Sobald die Anlage entpackt und ausgeführt wird, übernimmt eine Javascript-Datei die Funktion eines Downloaders und lädt die eigentliche Malware herunter und führt diese aus.

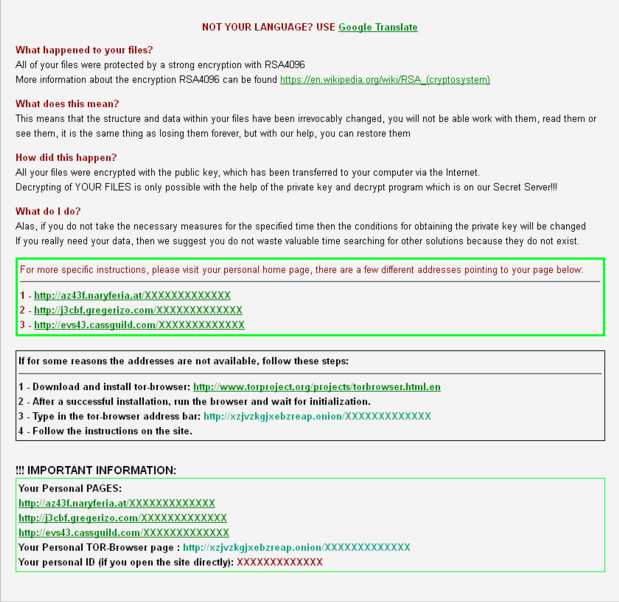

Nun werden im Hintergrund die privaten Daten des Nutzers über das AES-256-Verfahren verschlüsselt, wobei Systemdateien verschont bleiben. Diesmal hat es TeslaCrypt nicht nur auf die üblichen Formate abgesehen, sondern auch Dateierweiterungen wie .bak, .bsa, .litesql, .tiff und .wallet, die von Bitcoin-Wallets und Spielstände, sowie von Backup-Lösungen verwendet werden. Nach Verschlüsselung wird übliche Erpressermeldung angezeigt, wobei Zahlungsinformationen in drei Formaten HTML, Text-Datei und Bild auf dem Rechner abgelegt werden.

[su_expand]Formate: .r3d,.ptx,.pef,.srw,.x3f,.der,.cer,.crt,.pem,.odt,.ods,.odp,.odm,.odc,.odb,.doc,.docx,.kdc,.mef,.mrwref,.nrw,.orf,.raw,.rwl,.rw2, .mdf,.dbf,.psd,.pdd,.pdf,.eps,.jpg,.jpe,.dng,.3fr,.arw,.srf,.sr2,.bay,.crw,.cr2,.dcr,.ai,.indd,.cdr,.erf,.bar,.hkx,.raf,.rofl,.dba,.db0, .kdb,.mpqge,.vfs0,.mcmeta,.m2,.lrf,.vpp_pc,.ff,.cfr,.snx,.lvl,.arch00,.ntl,.fsh,.itdb,.itl,.mddata,.sidd,.sidn,.bkf,.qic,.bkp,.bc7, .bc6,.pkpass,.tax,.gdb,.qdf,.t12,.t13,.ibank,.sum,.sie,.zip,.w3x,.rim,.psk,.tor,.vpk,.iwd,.kf,.mlx,.fpk,.dazip,.vtf,.vcf,.esm, .blob,.dmp,.layout,.menu,.ncf,.sid,.sis,.ztmp,.vdf,.mov,.fos,.sb,.itm,.wmo,.itm (again),.map,.wmo (again),.sb (again),.svg, .cas,.gho,.syncdb,.mdbackup,.hkdb,.hplg,.hvpl,.icxs,.docm,.wps,.xls,.xlsx,.xlsm,.xlsb,.xlk,.ppt,.pptx,.pptm, .mdb,.accdb,.pst,.dwg,.xf,.dxg,.wpd,.rtf,.wb2,.pfx,.p12,.p7b,.p7c,.txt,.jpeg,.png,.rb,.css,.js,.flv,.m3u,.py,.desc,.xxx,.litesql, wallet,.big,.pak,.rgss3a,.epk,.bik,.slm,.lbf,.sav,.re4,.apk,.bsa,.ltx,.forge,.asset,.litemod,.iwi,.das,.upk,.d3dbsp,.csv,.wmv, .avi,.wma,.m4a,.rar,.7z,.mp4,.sql,.bak,.tiff[/su_expand] TeslaCrypt 4.1A hat weiter Features im Gepäck, so täuscht die Malware u.a. falsche Verschlüsselungs-Techniken (wie RSA-4096-Verschlüsselung) vor, weiterhin werden verschiedene Tools wie der Taskmanager oder dem Process Explorer u.a. bei der Analyse der Prozesse beim Ausführen gehindert.

Üblicherweise wird nach einer Infektion mit TeslaCrypt 4.1A, wie auch bei allen anderen Erpresser-Trojanern, für die Freischaltung und Wiederherstellung der verschlüsselten Daten ein Lösegeld von den Kriminellen erpresst. Seien Sie hier besonders vorsichtig – Es gibt niemals eine Garantie dafür, dass Kriminelle nach Lösegeldzahlung auch Ihr übriges tun!

Es gibt noch keine kostenfreie Wiederherstellung der Daten – Angst und Einschüchterung ist die Motivation der Kriminellen: Wir von Botfrei schließen uns der Meinung des BSI, dem BKA und Polizeibehörden an und raten dringend davon ab, hier das Lösegeld an die Cyberkriminellen zu bezahlen!

Wie Sie die Ransomware auf ihrem System bestimmen können, lesen sie hier>>

Maßnahmen die getroffen werden können, bevor „TeslaCrypt 4.1A“ oder auch andere Ransomware den Rechner infiziert.

- Wichtiger denn je, machen Sie regelmäßig Backups von ihren wichtigen Daten und bewahren Sie diese getrennt vom Rechner auf. Schauen Sie sich dazu Clonezilla an, oder lesen Sie hier, wie Dateien über Windows gesichert werden können>>

- Deaktivieren Sie Macros in Office, laden Sie Dokumente nur aus vertrauenswürdigen Quellen! Gut zu Wissen: Macro-Infektionen sind in alternativen Office-Anwendungen wieLibre-Office nicht funktionsfähig.

- Überprüfen Sie Ihren Rechner mit unseren kostenfreien EU-Cleanern>>

- Schützen Sie Ihren Computer vor einer Infektion, indem sie das System immer “up-to-date” halten! Spielen Sie zeitnah Anti-Viren- und Sicherheits-Patches ein.

- Seien Sie kritisch beim Öffnen von unbekannten E-Mails. Klicken Sie nicht aufintegrierte Links, bzw. öffnen Sie niemals unbekannte Anhänge.

- Arbeiten Sie immer noch am Computer mit Admin-Rechten? Ändern Sie die Berechtigungen beim täglichen Arbeiten auf ein Mindestmaß und richten Sie die Benutzerkontensteuerung (UAC) für ausführbare Programme ein.

- Verwenden Sie unbedingt eine professionelle Anti-Viren-Software, auch auf einem Mac

- Verhaltensbasierter Antiviren-Schutz wie der Malwarebytes Anti-Ransom, Emsisoft Anti-Malware und HitmanPro.Alert von Surfright bieten einen starken Schutz gegen aktuelle und künftige Bedrohungen von Ransomware.

Brauchen Sie dazu Hilfe? Das Botfrei-Team bietet ein kostenfreies Forum an. Experten helfen „Schritt für Schritt“ bei der Lösung, Entfernung und nachhaltigen Absicherung des Computers.

Darauf sollten Sie im Forum achten: Damit die Experten auf Sie aufmerksam werden und helfend unterstützen können, sollten Sie sich im Forum anmelden und einen Beitrag erstellen in dem Sie Ihr Problem schildern. Nur dann kann individuell geholfen und die Infektion entfernt werden.

Bilder: https://www.endgame.com