Es ist nicht mal sechs Wochen her, seitdem Cyber-Kriminelle über die WannaCry-Attacke für weltweites Entsetzen gesorgt haben. Aus vielfach bestätigten Quellen wird berichtet, dass bereits der nächste Globale Cyberangriff über die Petya Ransomware im vollen Gange ist.

Es ist nicht mal sechs Wochen her, seitdem Cyber-Kriminelle über die WannaCry-Attacke für weltweites Entsetzen gesorgt haben. Aus vielfach bestätigten Quellen wird berichtet, dass bereits der nächste Globale Cyberangriff über die Petya Ransomware im vollen Gange ist.

Die neue Angriffswelle über eine Variante der Petya Ransomware (NOTPETYA) ist deutlich professioneller und wird verheerende Auswirkungen nach sich ziehen.

Anhand aktuellen Medienberichte stehen hauptsächlich Firmen und öffentliche Einrichtungen im Fokus der aktuellen Cyber-Attacke mit Petya. Mittlerweile berichten bereits 65 Länder über Opfer der Petya Infektion. Die ersten Meldungen stammen aus Angriffen auf russische und ukrainische Infrastrukturen wie Energieunternehmen, verschiedene Banken und Mobilfunkprovider. Sogar das Atomkraftwerk Tschernobyl ist von der Malware nicht verschont geblieben. Laut einem Sprecher musste das System zur Strahlungsmessung offline genommen werden.

Telemetrischen Daten von Kaspersky Lab deuten derzeit auf etwa 2.000 attackierte Nutzer hin. Zudem melden sich Opfer aus Deutschland, Großbritannien und Dänemark. Die Experten konnten deutlich erhöhten SMB-Traffic in den USA, Frankreich, Großbritannien, Polen, Italien, Hongkong und Indien feststellen.

BSI-Präsident Arne Schönbohm:

Nach ersten Erkenntnissen des BSI handelt es sich um eine Angriffswelle mit der Schadsoftware Petya, die unter anderem die gleiche Schwachstelle ausnutzt, die sich auch die Ransomware WannaCry zu Nutzen gemacht hatte. Das Patchen dieser Schwachstelle mit dem seit Monaten verfügbaren Microsoft-Patch hätte in vielen Fällen eine Infektion verhindert. In internen Netzen benutzt Petya zusätzlich ein gängiges Administrationswerkzeug zur Weiterverbreitung und kann damit auch Systeme befallen, die auf aktuellem Patchstand sind. Angesichts der akuten Bedrohungslage rufen wir die Wirtschaft erneut dazu auf, die Risiken der Digitalisierung ernst zu nehmen und notwendige Investitionen in die IT-Sicherheit nicht aufzuschieben.” (BSI Pressemitteilung)

Bislang gibt es keine Informationen über den Verbreitungsweg der Petya-Ransomware, allerdings bestätigen die Experten von Avira, das Petya das Exploit “EternalBlue” nutzt, um über die Schwachstelle SMB das System zu kompromittieren. Selbige Sicherheitslücke wurde bereits erfolgreich von der WannaCry-Attacke Anfang Mai ausgenutzt welche von Microsoft bereits im März 2017 geschlossen wurde.

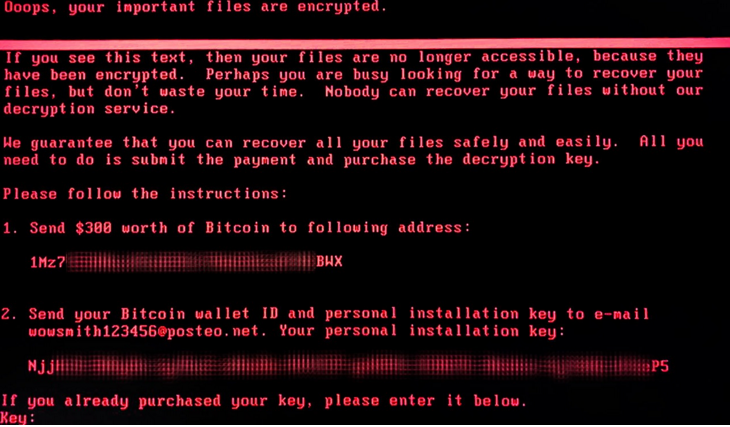

Nach Kompromittierung des Systems, verhält sich Petya wie ein übliche Erpressungs-Trojaner. Im ersten Schritt werden die Daten auf dem System verschlüsselt und im Anschluss für die Freigabe der Daten entsprechende Lösegeldforderungen angezeigt.

Der E-Mail Anbieter Posteo hat bereits eine Mailadresse gesperrt, die für den Angriffe genutzt wurde. Somit gibt es für die Opfer vorerst keine Möglichkeit die Cyberkriminellen zu kontaktieren. (heise.de)

Angst und Einschüchterung ist die Motivation der Kriminellen: Wir von Botfrei schließen uns der Meinung des BSI, dem BKA und Polizeibehörden an und raten dringend davon ab Lösegeld an die Cyberkriminellen zu bezahlen!

Kaspersky: Wir raten allen Unternehmen eingesetzte Windows-Software upzudaten, ihre Sicherheitslösungen zu überprüfen und zu gewährleisten, dass Backups zum Einsatz kommen.

• das AppLocker-Feature einsetzen, damit eine Ausführung aller Dateien, die „perfc.dat“ im Namen haben, verhindert wird;

• sowie PSExec der Sysinternals Suite einsetzen.

Maßnahmen die getroffen werden können, bevor Ransomware den Rechner infiziert.

infiziert.

Downloadmöglichkeiten der Microsoft_Patches

- Wichtiger denn je, machen Sie regelmäßig Backups von ihren wichtigen Daten und bewahren Sie diese getrennt vom Rechner auf. Schauen Sie sich dazu das kostenfreie EaseUS Todo Backup an. Oder lesen Sie hier, wie Dateien über Windows gesichert werden können>>

- Deaktivieren Sie Macros in Office, laden Sie Dokumente nur aus vertrauenswürdigen Quellen! Gut zu Wissen: Macro-Infektionen sind in alternativen Office-Anwendungen wie Libre-Office nicht funktionsfähig.

- Überprüfen Sie Ihren Rechner mit unseren kostenfreien EU-Cleanern>>

- Schützen Sie Ihren Computer vor einer Infektion, indem Sie das System immer “up-to-date” halten! Spielen Sie zeitnah Anti-Viren- und Sicherheits-Patches ein.

- Ändern Sie die Standardeinstellung von Windows, welche die Datei-Erweiterungen ausblendet>>

- Seien Sie kritisch beim Öffnen von unbekannten E-Mails. Klicken Sie nicht auf integrierte Links, bzw. öffnen Sie niemals unbekannte Anhänge.

- Arbeiten Sie immer noch am Computer mit Admin-Rechten? Ändern Sie die Berechtigungen beim täglichen Arbeiten auf ein Mindestmaß und richten Sie die Benutzerkontensteuerung (UAC) für ausführbare Programme ein.

- Verwenden Sie unbedingt eine professionelle Anti-Viren-Software, auch auf einem Mac

Brauchen Sie dazu Hilfe? Das Botfrei-Team bietet ein kostenfreies Forum an. Experten helfen „Schritt für Schritt“ bei der Lösung, Entfernung und nachhaltigen Absicherung des Computers.

Darauf sollten Sie im Forum achten: Damit die Experten auf Sie aufmerksam werden und helfend unterstützen können, sollten Sie sich im Forum anmelden und einen Beitrag erstellen in dem Sie Ihr Problem schildern. Nur dann kann individuell geholfen und die Infektion entfernt werden!