Ransomware sollte uns kein unbekannter Begriff mehr sein. Schlimm genug, dass mittlerweile viele arglose Android, Mac und Windows-Anwender diesem Erpressungs-Trojaner zum Opfer gefallen sind. Fast täglich wird eine neue Variante dieser Malware, die uns das Leben schwer macht, von Kriminellen in Umlauf gebracht, .

Ransomware sollte uns kein unbekannter Begriff mehr sein. Schlimm genug, dass mittlerweile viele arglose Android, Mac und Windows-Anwender diesem Erpressungs-Trojaner zum Opfer gefallen sind. Fast täglich wird eine neue Variante dieser Malware, die uns das Leben schwer macht, von Kriminellen in Umlauf gebracht, .

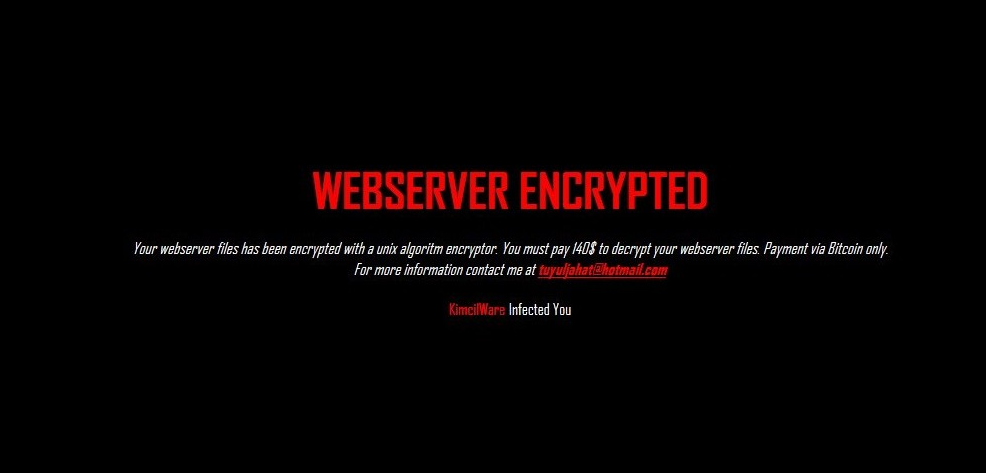

So erreicht uns in diesen Tagen die Meldung über eine neue Variante einer Ransomware mit Namen “KimcilWare”. Diese hat es nicht auf den Anwender selber abgesehen, sondern vielmehr auf Betreiber von Magento-Shopsystemen und Webservern. Derzeit ist den Experten unbekannt, wie die Server bzw. Webseiten kompromittiert wurden, dennoch verschlüsselt “KimcilWare” alle Dateien auf dem Zielcomputer über den Rijndael-Algorithmus und hängt am Ende jeder Datei die Erweiterung “.kimcilware” an. Der Angriff legt den Webserver natürlich lahm, sodass nach getaner Arbeit der eigentlich Webauftritt ausser Betrieb ist. KimcilWare legt dazu eine neue Index-Datei an, die bei Seitenaufruf allerdings die übliche Erpresser-Warnung “WEBSERVER ENCRYPTED” ausgespielt.

Bild: bleepingcomputer.com – KimcilWare Ransom Warnung

Eine Anwender aus dem offiziellen Magento Foren berichtet, dass die Ransomware zudem eine Datei “README_FOR_UNLOCK.txt” mit weiteren Informationen ablegt.

[su_box title=”So steht in der Datei:” box_color=”#f1592a” radius=”0″] ###

ALL YOUR WEBSERVER FILES HAS BEEN LOCKED You must send me 1 BTC to unlock all your files. Pay to This BTC Address: 111111111111111111111111111111111 Contact tuyuljahat@hotmail.com after you send me a BTC. Just inform me your website url and your Bitcoin Address. I will check my Bitcoin if you realy send me a BTC I will give you the decryption package to unlock all your files.

Hope you enjoy 😉

###

[/su_box] Infektionsweg bislang unbekannt

Über welchen Weg “KimcilWare” nun auf die Webserver gelangt, ist noch unbekannt. Dennoch ist anzunehmen, dass wenn man menschliches Versagen ausschließt, die Kriminelle diverse Sicherheitslücken in Plugins in den CMS-Systemen ausnutzen und so den Schadcode auf die Webserver bringen.

Lesen Sie diesen sehr interessanten Beitrag:

WordPress gehackt: So findet man die meisten Hintertüren im Code

Angst und Einschüchterung ist die Motivation der Kriminellen: Wir von Botfrei schließen uns der Meinung des BSI, dem BKA und Polizeibehörden an und raten dringend davon ab, hier das Lösegeld an die Cyberkriminellen zu bezahlen!

Lösung: Backups sind das Backup gegen Ransomware

Sind Sie Betreiber von Webseiten, dann zeigen „Sie“ Vorbild und registrieren sich beim kostenfreien Service der Initiative-S.

Nutzen Sie den Security-Service, den der eco -Verband der Internetwirtschaft anbietet, um die IT-Sicherheit von Firmen und den Schutz im Internet zu erhöhen. Lassen Sie Ihren Internet-Auftritt einfach, bequem und kostenfrei von den Profis der Initiative-S online prüfen.

Siegel der Initiative-S

Zeigen Sie mit ihrem individuellen Siegel auf der Webseite, Ihre Mithilfe und Verantwortung im Kampf gegen Botnetze und Netzmissbrauch und vorallem für die gesamte Internetwirtschaft!

Weitere Informationen zur Initiative-S: https://www.initiative-s.de/ueber-das-projekt.html