IT-Experten haben einen neuen Rowhammer-Exploit entwickelt, der alle bisherigen Schutzmaßnahmen in den Schatten stellen.

IT-Experten haben einen neuen Rowhammer-Exploit entwickelt, der alle bisherigen Schutzmaßnahmen in den Schatten stellen.

Dabei haben Experten von Universitäten “nur” die Technik modifiziert um Rowhammer-Attacken durchzuführen, die bislang bekannte Schutzmaßnahmen umgehen können.

Der Rowhammer-Angriff ermöglicht es Software, den Inhalt des Speichers zu manipulieren und die vollständige Kontrolle über den Computer zu gewinnen.

Speicherchips sind in eine Art Rastermuster von “Zeilen” und “Spalten” organisiert. In den letzten Jahren haben Speicherchips (DRAM) immer mehr Kapazität gewonnen, wodurch die Speicherzellen näher aneinander gebracht wurden. Dabei werden nicht nur Kosten bei der Produktion eingespart, zudem wird auch die Zelldichte reduziert, was sich negativ auf die Zuverlässigkeit des Speichers auswirkt. Durch wiederholtes Zugreifen auf diese Speicherzeilen können Daten in nahe gelegenen Zeilen (Side-Channel-Angriffe) beschädigt bzw. manipuliert werden.

Bereits 2014 zeigten Google-Forscher wie sie die Dichte der Zellen beeinflussen konnten. Durch permanenten Zugriff auf die Speicherzeilen ist es möglich, Bits in benachbarten Reihen zu beeinflussen und zu drehen. Durch das Spiegeln dieser Bits ist es nicht nur möglich, einen Lese-Schreibzugriff auf den kompletten physischen Speicher zu erhalten, zudem können Kernel-Rechte übernommen werden.

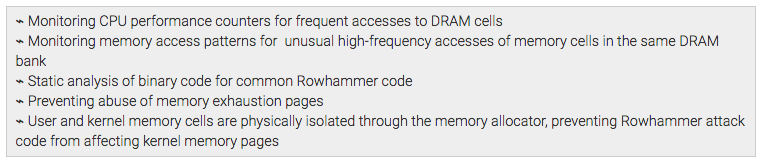

Um den Missbauch über Rowhammer zu unterbinden, wurden einige Verteidigungstechniken entwickelt.

Um Rowhammer-Angriffe zu erkennen, wurden Methoden entwickelt, die Leistungsindikatoren betrachten, aber durch das Feature SGX können Forscher diese Methode umgehen.

In einem Forschungsbericht beschreiben die Wissenschaftler zwei mögliche Angriffsszenarien. Der erste Angriff richtet sich an Personalcomputer, die trotz aktivierten Rowhammer-Verteidigungstechniken die Wurzel des Systems angreifen. Der zweite Angriff betrifft einen DDoS-Angriff gegen Cloud-Systeme. Dabei ist es Forschern möglich, eine große Anzahl von Cloud-Systemen über die Intel SGX-Funktion zu deaktivieren.

Anfang dieses Jahres zeigte ein weiteres Team von Forschern, dass ein Angreifer auch einen Rowhammer-ähnlichen Angriff auf SSD-Laufwerke durchführen könnte. Der Angriff ist nicht identisch oder verwandt, sondern nutzt dieselben Prinzipien hinter Rowhammer.

Gibt es schon Maßnahmen?

Laut den Experten gelten alle softwarebasierten Maßnahmen gegen Rowhammer-Angriffe als unzureichend. Darüber hinaus stufen die Experten die Fähigkeit, dass SGX das System herunterfahren kann, als Sicherheitsrisiko ein. Es wird daher vorgeschlagen, dass nur die isolierten Umgebungen statt des gesamten Systems gestoppt werden.

Bild: pixabay, wikipdia