Eine neue Variante einer Mirai IoT-Malware wurde nach Veröffentlichung eines Backdoor Exploits auf Netzwerkgeräten von ZyXEL beobachtet.

Eine neue Variante einer Mirai IoT-Malware wurde nach Veröffentlichung eines Backdoor Exploits auf Netzwerkgeräten von ZyXEL beobachtet.

Die Experten von Qihoo 360 Netlab warnen, die Mirai-Botnet Aktivitäten haben nach Veröffentlichung eines neuen Proof-of-Concept-Exploit (CVE-2016-10401) erheblich zugenommen. Dabei richtet sich der Angriff auf eine Schwachstelle in veralteten ZyXEL Geräte.

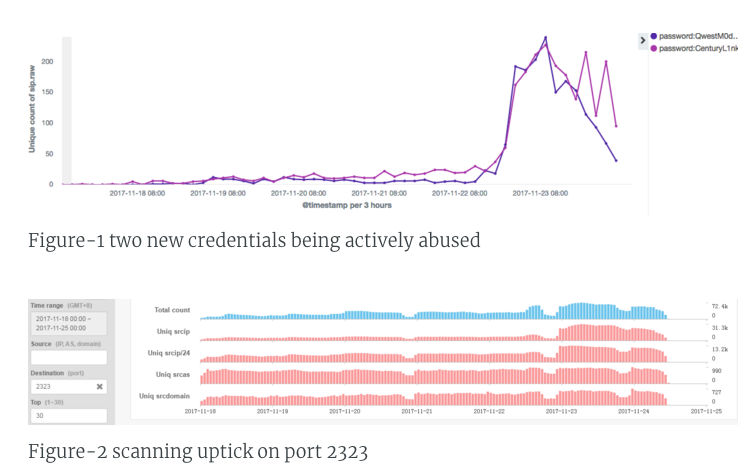

Laut einem Bericht der Experten wurde am 22. November nach 60 Stunden Beobachtung ein deutlicher Peek von infizierten Geräten in Argentinien beobachtet. Dabei waren rund 100.000 IPs auf der Suche nach angreifbaren Geräten, vornehmlich mit offenen Telnet Ports bei ZyXEL PK5001Z Routern.

Bild: https://blog.netlab.360.com/early-warning-a-new-mirai-variant-is-spreading-quickly-on-port-23-and-2323-en/

Nach der Veröffentlichung des neuen PoC-Exploits bemerkten die Spezialisten eine starke Zunahme der Scans auf die Ports 23 und 2323, die von der Telnet-Authentifizierung verwendet werden.

Die Sicherheitslücke CVE-2016-10401 betrifft hierbei ein verborgenes Superuser-Kennwort (zyad5001), das auf den anfälligen Geräten von ZyXEL hardcodiert hinterlegt ist. Durch Ausnutzung dieser Sicherheitslücke kann ein Angreifer Root-Berechtigungen auf dem Router erhalten. In anderen Fällen ist dieses Passwort nutzlos, da es nicht für die Autorisierung auf den Geräten verwendet werden kann. Zur gleichen Zeit haben die Angreifer entdeckt, dass viele ZyXEL Geräte auch über die gleichen Anmeldeinformationen für Telnet verfügen. Standardmäßig wird: admin / CentryL1nk und admin / QwestM0dem auf betroffenen Geräten verwendet.

Solch eine massive Kampagne bleiben nicht unbemerkt. Auch der unabhängige Sicherheitsforscher Troy Mursch berichtete gestern über einen ähnlichen Anstieg bei den Mirai-Aktivitäten.

Es ist nicht das erste Mal, dass Angreifer die Sicherheit von ZyXEL-Geräten untergraben. Mirai wurde im Oktober 2016 Open Source und dient seitdem als Inspiration für viele Cyber-Kriminelle. Derzeit gibt es dutzende oder sogar hunderte von verschiedenen Varianten des Mirai-Bots, die es besonders auf Schwachstellen von IoT-Geräten abgesehen haben.

Die gute Nachricht: Da Mirai-Bots keinen Persistenzmechanismus besitzen, kann dieser mit Neustart des Routers ganz simpel entfernt werden.

Was können wir tun? Grundsätzlich sollten eingesetzte Router immer über die neuesten Firmware-Updates verfügen und offene Ports weitgehend nach außen geschlossen sein. Ob Ihr Router diverse Sicherheitslücken aufweist bzw. zum Angriffsziel über offene Ports werden kann, das zeigt der Netzwerkscan von Heise.de.