Mac-Besitzer sollten jetzt besonders aufpassen, denn eine gravierende Sicherheitslücke bei verschiedenen bis Mitte 2014 erhältlichen Mac-Modellen, erlaubt es Angreifern die Firmware des Gerätes zu manipulieren. Anders als bei der Thunderstrike-Manipulation im Januar, die noch hardware Zugriff mittels Kabel über einen speziellen Thunderboltanschluß benötigte um das manipulierte Bootkit auf den Mac zu schleusen, ist bei dieser Sicherheitslücke kein manuelles Handanlegen mehr nötig.

Grundsätzlich ist die Firmware der Apple-Systeme schreibgeschützt, dennoch ist es Sicherheitsexperten gelungen über eine Schwachstelle die Schreibsperre der Firmware nach dem Erwachen aus dem Schlafmodus zu deaktivieren und dann zu manipulieren.

Sicherheits-Forscher Pedro Vilaca: Die EFI-Firmware lässt sich relativ leicht aus dem Anwenderbereich manipulieren!

So reicht es, die Malware über bekannte Wege wie z.B. Spam-Kampagnen auf das System zu bringen. Nach Ausführen versetzt die Malware den Mac nur in den Ruhezustand und nutzt beim Aufwecken die offene Sicherheitslücke und überschreibt die originale Firmware durch eine kompromittierte.

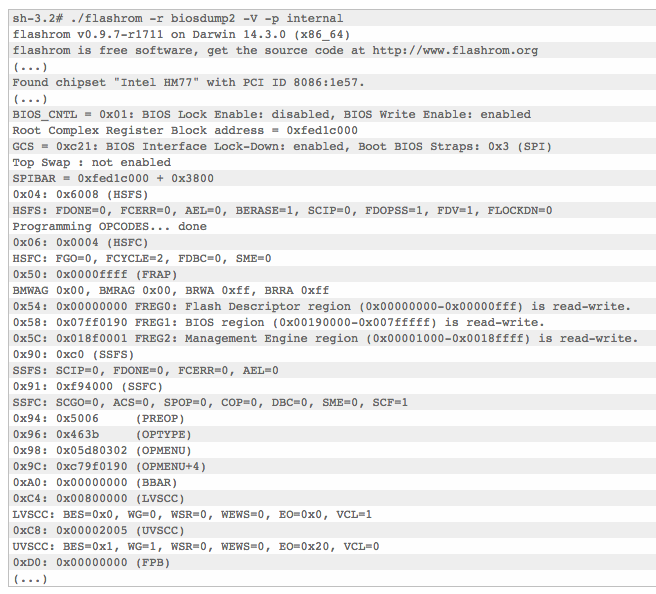

Geräte nach Mitte 2014 sind von dieser Sicherheitslücke nicht betroffen. Derzeit gibt es keinen Schutz, aber bis Apple das Problem gefixt hat, sollten betroffene Geräte nicht in den Schlaf-Modus versetzt werden, sondert ordnungsgemäß herunter gefahren werden. Erfahrene Nutzer können mit angebotenem Tool von Trammel Hudson ihr Bios auslesen und mit der von Apple angebotenen Firmware vergleichen.

Damit der Apple-Rechner nicht mit derartigen Viren infiziert wird, sollte auch auf dem Mac ein Antivirenschutz installiert sein. Aktuelle Tests und Bewertungen zu aktuellen Antivirenlösungen für alle Betriebssysteme (auch Mobile), finden Sie auf den Seiten von AV-Test.