Das Ransomware bzw. Erpressungstrojaner und mobile Malware immer mehr in den Fokus mobiler Geräte rücken, sollte mittlerweile jeder über Medien erfahren haben. So tauchte im letzten Jahr der erste Erpressungstrojaner in Form der gefälschten Android-Defender APP auf, der mit einer Mischung aus mobiler Scareware und Ransomware für mächtig Ärger sorgte. Nun findet seit letztem Monat die Polizei-Ransomware mit dem Lockerscreen des Reveton-Team auf Smartphones Verbreitung. Beide Versionen waren zwar sehr unangenehm, allerdings haben diese Erpressungs-Trojaner noch keine Verschlüsselungsfunktion, wie wir sie bereits vom Cryptolocker kennen, enthalten.

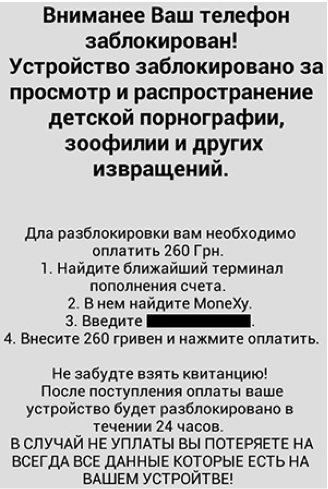

Wenn man sich diesen eingefangen hat, werden unter anderem die SD-Karte nach bestimmte Dateitypen überprüft und anschließend von der Malware verschlüsselt und wie es bei Ransomware üblich ist, auch nur gegen Bezahlung eines Lösegeldes wieder freigegeben. Wie im Abb.1 zu sehen, wird der Screen des Smartphones mit einer in russischer Sprache verfassten Warnung versperrt.

In der Meldung heißt es, dass das Gerät aufgrund der Betrachtung und Verbreitung von pornografische Inhalten gesperrt wird und ein Lösegeld in Höhe von 16 Euro über das Bezahlsystem namens MoneX entrichtet werden soll. Dem User wird mit einer Frist von 24 Stunden zudem unter Druck gesetzt. Nach Ablauf der Zeit sollen alle Daten auf dem Geräte gelöscht werden.

Wie in Abb.2 zu sehen scannt die Malware Android/Simplocker.A die SD-Karte nach diversen Dateiendungen wie jpeg, jpg, png, bmp, gif, pdf, doc, docx, txt, avi, mkv, 3gp, mp4 und verschlüsselt diese mit AES. Weiterhin kommuniziert die Malware über das verschlüsselte Netzwerk Tor mit seinem Command & Control-Server und sendet u.a. Gerät-spezifische Informationen wie IMEI-Nummer und Gerätenummer und kann auf Befehle vom Control-Server das Gerät manipulieren.

Anders als bei den bekannten Windows-Ransomware, verfügt dieser Erpressungs-Trojaner über keine Eingabefelder für die Eingabe von Bezahl-Voucher. Die Malware wird Informationen von seinem Command & Control-Server nach erfolgreichem Zahlungseingang erhalten und gegebenenfalls darauf reagieren.

Kommen Sie der Lösegeldzahlung nicht nach!!

Obwohl die Experten diverse Entschlüsselungsfunktionen im Quellcode gefunden haben, bezweifeln sie eine erfolgreiche Entschlüsselung der Dateien nach Zahlungseingang.

Tipps vom Botfrei-Team:

- Halten Sie die Firmware des Gerätes immer aktuell.

- Installieren Sie auf dem Smartphone eine Antiviren Software

- Installieren Sie Apps nur aus seriösen Quellen, zur Sicherheit deaktivieren Sie auf dem Android unter Einstellungen-> Anwendungen-> das Laden von Apps aus “Unbekannten Quellen”

- Seien Sie misstrauisch bei unbekannten E-Mails/ SMS mit eingebetten Links bzw. mit dubiosen Anhängen

- Prüfen Sie kritisch bei der Installation von neuen Apps, ob die geforderten Berechtigungen angemessen sind, wenn Sie sich nicht sicher sind, sollten Sie die App nicht installieren.

Besuchen Sie unseren Botnet-Check, um zu überprüfen ob Ihr Gerät Bestandteil eines Botnetzes ist, oder ob Ihr Browser noch aktuell ist.