Vergangene Woche haben Experten zu unserem Erschrecken festgestellt, dass jede dritte HTTPS-Webseite von der Sicherheitslücke “DROWN” betroffen ist. Jetzt sind einige Tage ins Land gezogen, doch wie weit haben Provider und Hoster bereits die nötigen Maßnahmen ergriffen und Ihre Webserver gegen Ausnutzung der Sicherheitslücke (CVE-2016-0800 ) abgesichert?

Vergangene Woche haben Experten zu unserem Erschrecken festgestellt, dass jede dritte HTTPS-Webseite von der Sicherheitslücke “DROWN” betroffen ist. Jetzt sind einige Tage ins Land gezogen, doch wie weit haben Provider und Hoster bereits die nötigen Maßnahmen ergriffen und Ihre Webserver gegen Ausnutzung der Sicherheitslücke (CVE-2016-0800 ) abgesichert?

Bild: drownattack.com

Wir erinnern uns: DROWN (Decrypting RSA with Obsolete and Weakened eNcryption) ist eine Sicherheitslücke(CVE-2016-0800 ) die Schwächen in SSLv2 ausnutzt, um verschlüsselte Kommunikation, wie z.B. Passwörter, Kreditkartennummern u.a über “Man-in-the-Middle” (MITM)-Attacken, abzufangen und mit den erlangten Informationen über die SSLv2 Sicherheitslücke, die Daten zu entschlüsseln und mitzulesen. Das Verschlüsselungsprotokoll SSLv2 wird im Grunde seit zwanzig Jahren nicht mehr eingesetzt. Allerdings kann hierbei der Angriff über TLS erfolgen, was nicht unbedingt eine SSLv2 Installation voraussetzt. Erhebungen der Experten zeigen, dass dennoch mindestens 33% aller HTTPS-Server anfällig für diese Sicherheitslücke(CVE-2016-0800) sind.

Das Team von DrownAttack.com haben auf eigener Seite vor dem Problem gewarnt und stellen zudem einen einfachen DROWN-Test für jedermann zu Verfügung.

Schnellstmögliche Deaktivierung von SSLv2 – haben Hostanbieter bereits gehandelt?

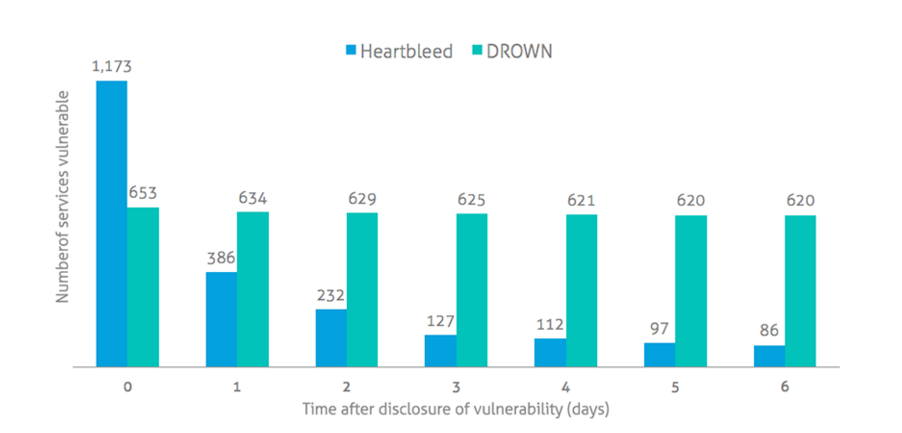

Eine Woche nach der DROWN-Attacke sind Hosting-Anbieter nur sehr langsam in Bewegung gekommen. Laut dem Experten Sekhar Sarukkai von Skyhigh Networks bleiben über 620 Cloud-Dienste weiterhin über diese Sicherheitslücke angreifbar, nur 5,1 Prozent haben gehandelt und veraltete Dienste deaktiviert. Im Vergleich dazu wurden andere SSL-Schwachstellen von ähnlichem Umfang wie Heartbleed und POODLE sehr viel schneller gefixt! Schlechte Nachrichten für über 98,9% der Unternehmen, die mindestens einen verwundbare Dienst auf diesen Servern einsetzen!