Ein chinesischer Sicherheits-Experte berichtet über einen Phishing-Angriff, der sogar sorgfältigste Benutzer in die Irre führen könnte.

Ein chinesischer Sicherheits-Experte berichtet über einen Phishing-Angriff, der sogar sorgfältigste Benutzer in die Irre führen könnte.

Dabei warnt der Experte Xudong Zheng vor einer Schwachtstelle für einen homographischen Angriff in allen gängigen Browsern wie Chrome, Firefox und Opera: Cyberkriminelle registrieren gefälschte Domainnamen, die allerdings beim Aufruf als Webseiten von legitimen Diensten wie Apple, Google oder Amazon zu stammen scheinen. Anschließend wird versucht, über gefälschte Login- oder Anmeldeprozesse die sensiblen Daten des Anwenders zu stehlen.

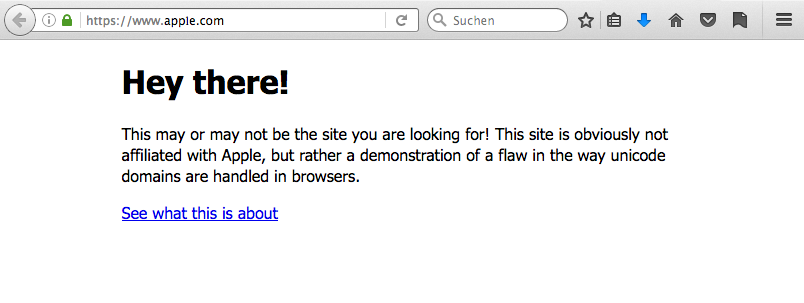

So kann ein Beispiel einer gefälschten Domainadresse eines Proof-of-Concept aussehen: (Screenshots: Chrome, Firefox, Firefox SSL)

Xudong Zheng sagte in einem Blog-Post: Es wird unmöglich, die Website als betrügerisch zu identifizieren, ohne sorgfältig die Website-URL oder das SSL-Zertifikat zu überprüfen.

Was ist ein homographischer Angriff?

Hinter dieser Attacke steckt eine Variation eines 15 Jahre alten homographischen Angriffs, die von den israelischen Forschern Evgeniy Gabrilovich und Alex Gontmakher identifiziert wurde. Dabei werden Charakter bzw. Zeichen aus einem anderen Zeichensatz im Domain-Namen (Internetadresse) durch Unicode-Zeichen ersetzt. So wird aus “xn--80ak6aa92e.com” zum Beispiel “apple.com”. Vom Anwendern kaum wahrnehmbar, werden diese auf von Kriminellen gefälschten Phishing-Website entführt.

Tatsächlich arbeiten die Browser-Hersteller bereits mit Filtern. So werden URLs als Punycode (anstelle von Unicode) umgesetzt. Diese greifen aber nicht, wenn alle Buchstaben der URL mit Zeichen für einen Domain-Namen aus einem einzigen Fremdsprachen-Zeichensatz gewählt werden, die der Ziel-Domäne ähnelt.

Zum Beispiel wird die chinesische Domäne “短 .co” in Punycode als “xn-s7y.co” dargestellt .

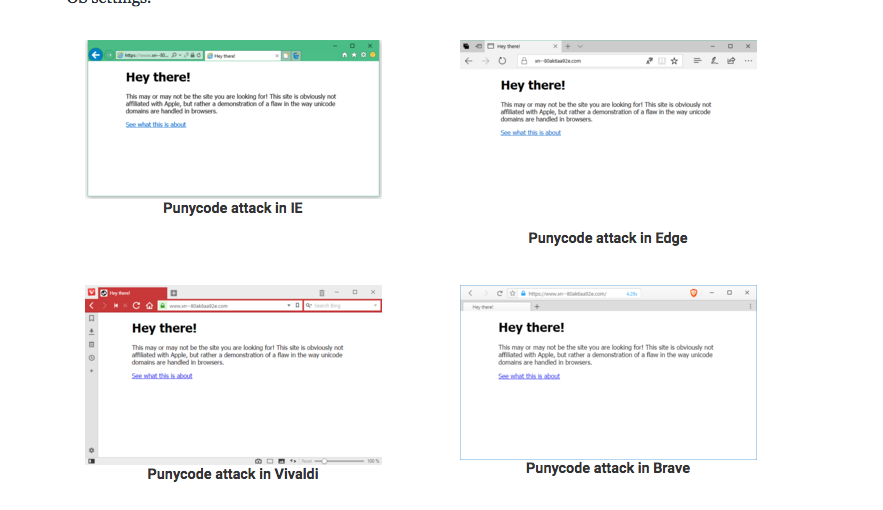

Xudong Zheng gelang es beispielsweise, den Domainnamen “xn--80ak6aa92e.com” mit homographisch kyrillischen Zeichen zu registrieren. Da die Zeichen aus einer Unicode-Sprache stammen, greifen hier keine Sicherheitsfilter und werden somit fälschlicherweise als “apple.com” von den Browsern Chrome, Firefox und Opera angezeigt bzw. als Unicode-Zeichen interpretiert. Die Browser Internet Explorer, Microsoft Edge, Apple Safari, Brave und Vivaldi sind nicht anfällig.

[su_custom_gallery source=”media: 288685,288686″ link=”image” width=”370″ height=”250″ title=”never”] Hier sollte man sehr vorsichtig sein, Kriminelle registrieren zudem gültige Zertifikate z.B. bei Let’s Encrypt um die Echtheit der Web-Seite zu signalisieren. Durch Klicken auf das “grüne Schloss” lässt sich die Echtheit des Zertifikat zur Webseite (Domain) überprüfen (obige Bilder)

Youtube: SemperVideo – Punycode Phishing Angriff

Wie kann man homographische Phishing-Angriffe verhindern?

Zheng hat die Sicherheitslücke bereits im Januar an Google und Mozilla gemeldet. Während Mozilla noch über einen Fix nachdenkt, hat Google bereits reagiert und die Sicherheitslücke mit neuer Version im Chrome 58 geschlossen.

Der Mozilla Firefox Benutzer kann eine manuelle Einstellungen im Browser vornehmen.

- Geben Sie about:config in der Adressleiste ein und drücken Sie die Eingabetaste.

- Geben Sie Punycode in die Suchleiste ein.

- Die Browser-Einstellungen zeigen den Parameter mit dem Titel: network.IDN_show_punycode, entweder über Doppelklicken oder rechte Maustaste und über Umschalten den Wert von false auf true wechseln.

![]()

Nutzer des Opera können leider nicht über manuelle Eingriffe im Browser, den “Punycode URL Conversions” deaktivieren und müssen wie die Chrome-Nutzer auf die nächste gepatchte Browser-Version warten.

Bild:Bleepingcomputer.com