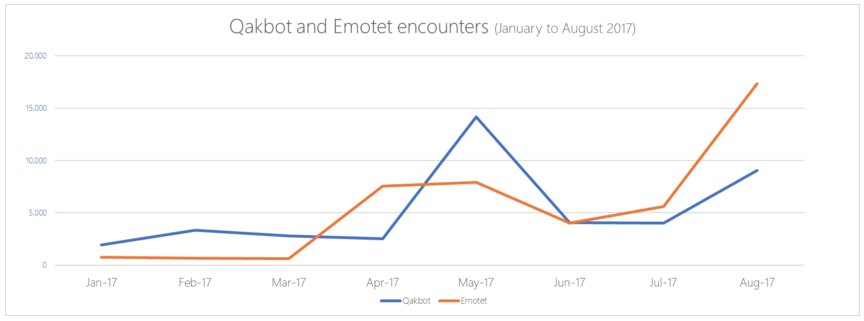

Laut Microsoft gab es in den letzten Monaten ein Anstieg infizierter Rechner mit den Banking-Trojanern Qakbot und Emotet. Nicht nur Rechner im privaten Bereich, sondern zunehmend kleine und mittlere Unternehmen stehen im Fokus der Kriminellen.

Laut Microsoft gab es in den letzten Monaten ein Anstieg infizierter Rechner mit den Banking-Trojanern Qakbot und Emotet. Nicht nur Rechner im privaten Bereich, sondern zunehmend kleine und mittlere Unternehmen stehen im Fokus der Kriminellen.

Die Trojaner Qakbot und Emotet waren hauptsächlich auf das Stehlen von Zugangsdaten fürs Online-Banking spezialisiert. Nun scheinen die Drahtzieher hinter dieser Malware neue Einnahmequellen für sich zu erschließen.

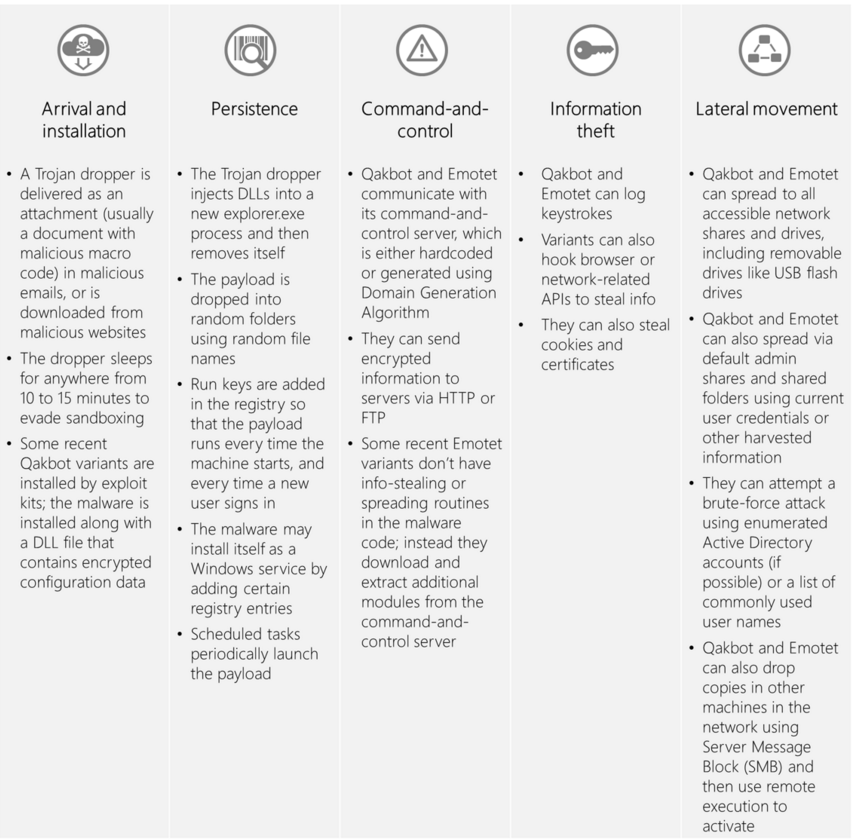

Die beiden Trojaner gibt es bereits mehrere Jahre, nichtsdestotrotz wurde stetig am Code gefeilt um mit neuen Funktionen und vor allem unerkannt von Sicherheitssystemen agieren zu können. Die Trojaner bedienen sich dazu entweder eines Droppers bzw. einige Quakbot-Varianten verwenden Exploit-Kits, um Schadcode in Systemdateien zu injizieren. Einmal auf dem System aktiv, kommuniziert die Malware verschlüsselt mit seinem Command & Control Server, um weitere Befehle und Informationen zu erhalten.

Online-Banking-Trojaner: Sowohl Qakbot als auch Emotet wurden entwickelt, um die Informationen des Opfers zu stehlen, indem sie über Keylogging alles protokollieren, Browser- und Netzwerk-APIs einbinden sowie Cookies und Zertifikate stehlen.

Um den Fortbestand und weitere Verbreitung der Malware zu garantieren, gehört zu den neuen Funktionen die Mehrfachinfektion. Dabei werden zugreifbare Netzwerkfreigaben und Laufwerke, einschließlich Wechseldatenträgern wie USB-Sticks lokalisiert und mit der Malware infiziert. In Unternehmensnetzwerken werden u.a. Brute-Force Angriffe auf Active Directory Accounts eingesetzt.

Microsoft empfiehlt im eigenen Artikel alle infizierten Systeme zu entfernen, um weitere Verbreitung der Malware zu verhindern.

Keith Abluton von Microsoft: Neben der Technologie spielt das Bewusstsein der Mitarbeiter eine wichtige Rolle. Geschulte Mitarbeiter in den Bereichen Social Engineering und Internetsicherheit können Gefahren besser einschätzen und letztendlich zum Schutz vor Cyber-Angriffen beitragen.

Maßnahmen die getroffen werden können, bevor die Trojaner den Rechner übernehmen.

übernehmen.

- Wichtiger denn je, machen Sie regelmäßig Backups von Ihren wichtigen Daten und bewahren Sie diese getrennt vom Rechner auf. Schauen Sie sich dazu das kostenfreie EaseUS Todo Backup an. Oder lesen Sie hier, wie Dateien über Windows gesichert werden können>>

- Deaktivieren Sie Macros in Office, laden Sie Dokumente nur aus vertrauenswürdigen Quellen! Gut zu Wissen: Macro-Infektionen sind in alternativen Office-Anwendungen wie Libre-Office nicht funktionsfähig.

- Überprüfen Sie Ihren Rechner mit unseren kostenfreien EU-Cleanern>>

- Schützen Sie Ihren Computer vor einer Infektion, indem Sie das System immer “up-to-date” halten! Spielen Sie zeitnah Anti-Viren- und Sicherheits-Patches ein.

- Ändern Sie die Standardeinstellung von Windows, welche die Datei-Erweiterungen ausblendet>>

- Seien Sie kritisch beim Öffnen von unbekannten E-Mails. Klicken Sie nicht auf integrierte Links, bzw. öffnen Sie niemals unbekannte Anhänge.

- Arbeiten Sie immer noch am Computer mit Admin-Rechten? Ändern Sie die Berechtigungen beim täglichen Arbeiten auf ein Mindestmaß und richten Sie die Benutzerkontensteuerung (UAC) für ausführbare Programme ein.