Der Mac Trojaner Flashback, alias Flashfake, der im September 2011 entdeckt wurde, hat nach Expertenmeinung bereits 670.000 Macs infiziert. Über 56% davon sollen in in den USA stehen; lediglich 0,4% seien es in Deutschland. Den Trojaner kann man sich über kompromittierte Webseiten oder eine gefakte Adobe Flashplayer Installation einfangen. Die aktuelle Version von Flashback wird durch eine nicht gepatchte Sicherheitslücke von Java verbreitet. Oracle hatte diese Sicherheitslücke schon im Februar geschlossen. Apple brachte jedoch erst letzte Woche hierzu einen Patch heraus. Um so betrüblicher ist es, dass der Anwender bei der Java-Aktualisierung bekanntlich auf die Mac OS X eigene “Softwareaktualisierung” angewiesen ist. Ein Trugschluss ist auch, dass Macs ohne AV-Software sicher sind. Hier sind wir anderer Meinung und haben Ihnen schon einige AV-Programme auf unseren Internetseiten und im Blog vorgestellt.

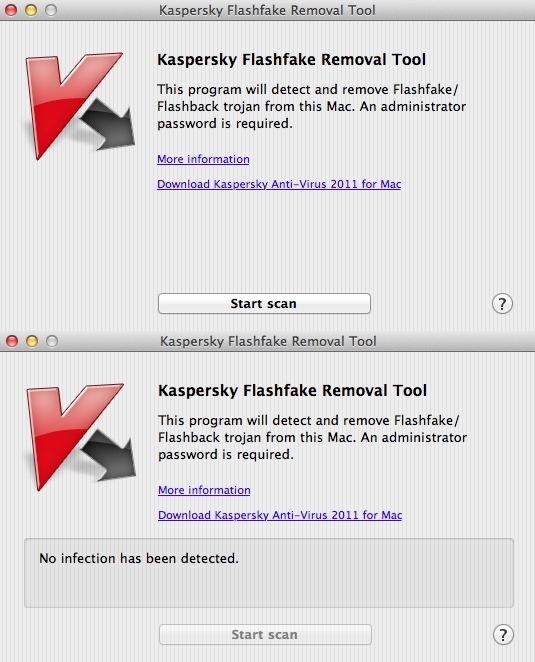

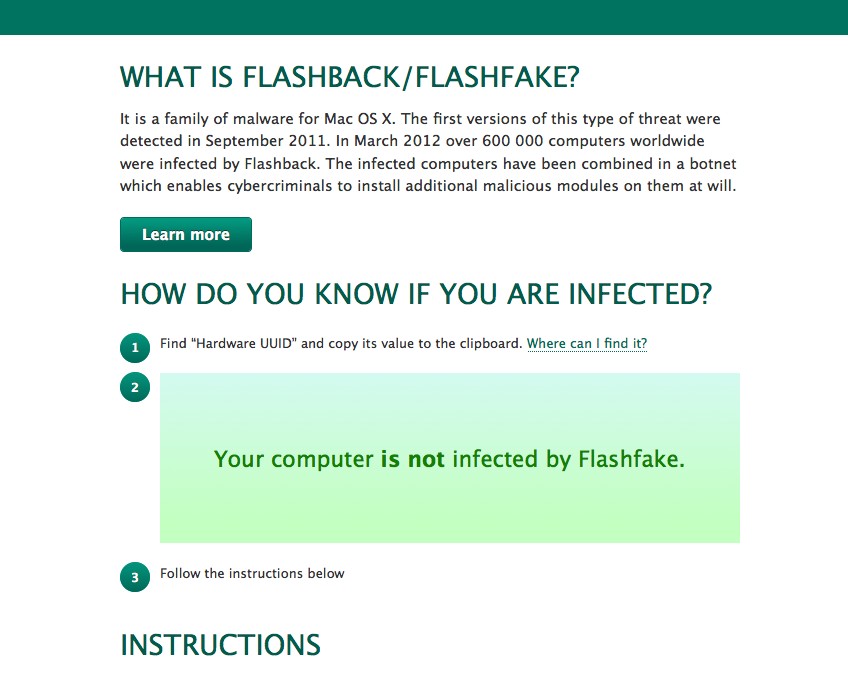

Wer herausfinden möchte, ob sein Mac von Flashback befallen ist, kann dies unter Flashbackcheck.com testen. Dort wird auch mit geprüft, ob das Java-Update installiert worden ist. Der Sicherheitsdienstleister Kaspersky hat für den Fall einer Infektion ein Removal-Tool herausgebracht.

Auch Apple will nach eigenen Angaben noch ein Removal-Tool herausbringen. Jedoch ist noch unklar, wann und wie das Tool ausgerollt wird.

Doch wie funktioniert dieser Bot Flashback eigentlich?

Ist ein Mac befallen, so nimmt er regelmäßig Kontakt mit den Cyberkriminellen-Domains, die auf eine Kontrollinstanz verweisen, auf, um Befehle zu empfangen, wie z.B. Suchanfragen auf Werbeseiten umzuleiten oder Spamversand. Von den Domains gibt es jeden Tag 5 neue, also 365 x 5 Domains. Fällt eine Domain aus, so gibt es noch 20 Fall-Back-Domains, auf die zurückgegriffen werden kann. Ist die Verbindung einmal zwischen dem Bot und der Domain aufgebaut, empfängt die Kontrollinstanz die IP-Adresse und die Hardware-UUID und erteilt im Gegenzug Befehle beispielsweise zu unerwünschten Werbeeinblendungen. Von der Vorgehensweise und den Absichten der Cyberkriminellen ähnelt dieses Botnetz dem DNS-Changer Botnetz.

Wie funktioniert der Flashback-Test?

IT-Sicherheitsexperten von Kaspersky Lab gelang es, den Algorithmus der Malware zu entschlüsseln und konnten so die C&C Server der Cyberkriminellen “nachbauen”. Auf diese Weise meldeten sich die infizierten Macs mit Ihrer UUID bei den imitierten C&C Servern. Diese wurden in einer Datenbank gespeichert. Führt man den Check aus, so wird die UUID gegen die Datenbank geprüft. Die Verfahrensweise bzgl. des Klonens der Server fällt unter das klassische Sinkholing.

Um den Test durchzuführen, besuchen Sie zunächst https://flashbackcheck.com/.

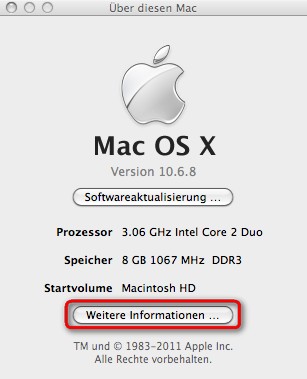

Lesen Sie dann ihre Hardware-UUID aus, indem Sie oben links auf das Apfel-Symbol klicken und dann “Über diesen Mac” wählen.

Kopieren Sie die Hardware-UUID aus der Anzeige in das entsprechende Feld auf der Seite https://flashbackcheck.com/.

Klicken Sie auf “Check my UUID”.

Unser TIP: Sollte Ihre Softwareaktualisierung länger als eine Woche her sein, so sollten Sie dringend diese erneut vornehmen, da der Patch für die Java.-Sicherheitslücke erst letzte Woche ausgerollt wurde. Sollten Sie darüber hinaus ein älteres Mac OS X verwenden wie 10.5, so sollten Sie es updaten oder Java in Safari deaktivieren, da hierfür keine Sicherheitsupdates bereitgestellt werden. Schließlich raten wir Ihnen auch zu einem der AV-Produkte, die es mittlerweile auch schon kostenlos gibt.