Aktuell werden Internetkunden von ihrem Provider mit einer E-Mail benachrichtigt, dass ein “open DNS Resolver” vom aktuellen Anschluss betrieben wird. So oder ähnlich könnte die E-Mail vom Provider aussehen.

Sehr geehrte Frau ***, an Ihrem Internetzugang wurde ein sogenannter "Open DNS Resolver" festgestellt.

Was ist ein “open DNS Resolver” bzw. rekursiver DNS-Resolver?

Hierunter versteht man eine Art Übersetzer, der auf Anfrage von Computern eine Adresse, z.B. botfrei.de in eine IP-Adressen übersetzt. Einen solchen Übersetzer (Nameserver) benötigt jeder Rechner um im Internet kommunizieren zu können. Ein “open DNS Resolver” bietet diesen Dienst in dem Fall nicht nur den Computern, bzw. Geräten im eigenen Netzwerk an, sondern ist auch zugänglich für alle anderen Geräte außerhalb des eigenen Netzwerkes.

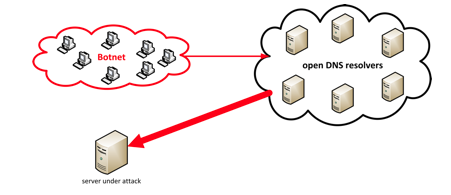

Stellt grundsätzlich kontrolliert auch kein Problem dar, dennoch lässt sich dieser Dienst, bzw. Funktion auch problemlos für kriminelle Zwecke nutzen, den sogenannten “Denial-of-Service-Angriffe“. Bei solch einer DOS-Attacke werden sehr viele Datenpakete auf bestimmte Ziele geschickt. Wie bei dem Schneeballsystem können sich “open DNS Resolver” miteinander verbinden und somit sehr große Datenmenge erzeugen. Diese Datenmengen zwingen ihre Ziele (Server) in die Knie und verschleiern zudem die Quelle des Angreifers.

Ein “Open DNS Resolver” kann u.a. eine installierte Software, Firewall oder auch der Router sein.

Was kann ich nun gegen einen “offenen DNS Resolver” tun?

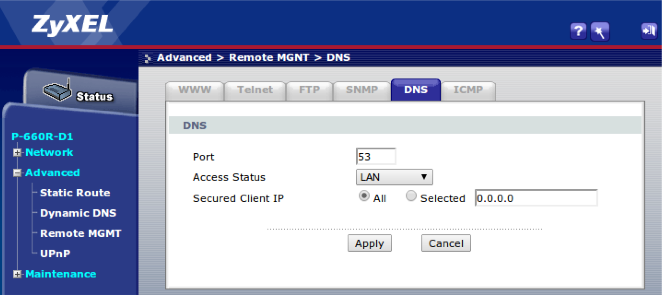

Es gibt sicherlich Kunden die diese Funktion für bestimmte Aufgaben, bzw. Testzwecke nutzen, es gibt allerdings auch DSL-Modems, welche in der Standardkonfiguration als “Open DNS Resolver” arbeiten, wie z.B. der ZyXEL P660R-D1, aber der “normale User” sollte diese Funktion sofort beenden.

1. Schritt

Betreiben Sie evtl. einen eigenen DNS-Server bzw. ein NAS oder eine externe Festplatte mit Netzwerkanschluß, diese Geräte haben zum Teil einen eigenen kleiner Server und dort könnte ein DNS-Server installiert sein, der nicht richtig konfiguriert wurde und somit beliebige DNS Anfragen nach außen beantwortet?

Weiter Informationen zu DNS-Server und NAS:

– Rekursion abschalten: Aus Sicherheitsgründen sollte verhindert werden, dass Ihr DNS-Server von außen erreicht werden kann. Wechseln Sie deshalb beim DNS-Server in den Reiter „Erweitert“ und setzen Sie ein Häkchen bei „Rekursionsvorgang (und Weiterleitungen) deaktivieren“ (DNS-Server einrichten)

– NAS-Server einrichten – Allgemeine Anleitung für Netzwerkspeicher

2. Schritt

Ob Lücken oder offene Ports in ihrem System vorhanden sind, überprüfen Sie mit einem Portscanner von außerhalb. Mit unserem Botnet Check oder bei Thinkbroadband erfahren Sie, ob ihr System davon betroffen ist und der Port 53 für Beantwortung von UDP-Pakete von außen geöffnet ist.

3. Schritt

Überprüfern Sie den Computer bzw. alle Rechner in Ihrem Netzwerk(Lan) mit dem HitmanPro oder Malwarebytes auf potenzielle Malware, die diese Funktion benutzen.

4. Schritt

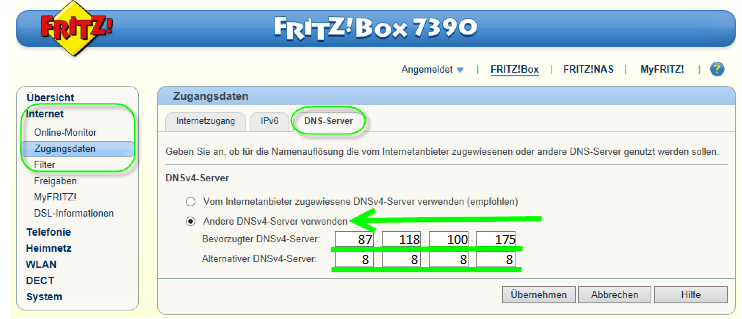

Evtl. ist ihre Routereinstellung manuell verändert oder die Funktion ist standardmäßig in der Firmware des Gerätes aktiviert. Überprüfen Sie ob die Standardeinstellungen des Providers übereinstimmen (Routerkonfigurationen für verschiedene Provider) und ob der Port 53 geschlossen ist. Bei älteren Routern ist es nötig eine aktuelle Firmware einzuspielen, bzw. den Router gegen einen aktuellen, sicheren auszutauschen. Achten Sie darauf, dass Sie auf dem Router ein sicheres Passwort festgelegt haben. Was dabei zu beachten ist , lesen Sie hier>>

ABBZ:

Wenn Sie weiterhin Hilfe benötigen, melden Sie sich kostenfrei in unserem Forum an und erstellen dort einen Beitrag mit dem Problem. Die Experten helfen ihnen “Schritt für Schritt” weiter.

Nur für Experten und geübten Anwendern! (Informationen sammeln und evtl. das Problem auf dem Rechner beseitigen)

1. Schritt

Betriebssystem:

– Gehen Sie auf Start – Ausführen:

– Eingeben des Befehls cmd.exe – bestätigen mit OK, die Konsole öffnet sich.

– Geben Sie den Befehl: nslookup -q=all ein und bestätigen Sie mit Enter

– Nun sollte der standardmäßiger DNS-Server ihres Providers erscheinen.

– weiterführender Link zur DNS-Überprüfung>>

2. Schritt

Der Port 53 sollte auf der Firewall WAN-seitig gesperrt sein

3. Schritt

Als nächstes kommt der Test von Innen nach außen. Durchaus kann Malware von einem Rechner aus Daten versenden:

– Klicken auf Start – Ausführen: Eingeben des Befehls cmd.exe – die Konsole öffnet sich.

– Geben Sie den Befehl: netstat -ano oder netstat -a ein und mit Enter bestätigen

– Es erscheint ein Auflistung der Netzwerkkommunikation der Ports – die mit dem Status “abhören” können eine Gefahr darstellen

– Mit der PID können Sie den zugehörigen Dienst im Taskmanager ermitteln und beenden, bestenfalls recherchieren Sie alle Dienste mit Google und unternehmen weiter Maßnahmen unter “Dienste und Einstellungen”.

Bleiben Sie auf dem Laufenden: Folgen Sie uns auf Facebook.